Monero-Projekt, CryptoNews

Laut einem Bericht, der ursprünglich von Sicherheitsanalysten von Palo Alto Networks veröffentlicht wurde, wurden mindestens fünf Prozent aller derzeit auf dem Markt befindlichen Monero-Token mit Malware abgebaut. Dies bedeutet, dass kriminelle Organisationen Sicherheitsverletzungen in Servern und Endbenutzermaschinen genutzt haben, um über 790.000 Monero-Münzen, auch als XMR bekannt, abzubauen. Etwas mehr als 20 Millionen Hashes pro Sekunde, was rund zwei Prozent der gesamten Hashing-Leistung des Monero-Netzwerks entspricht, wurden im vergangenen Jahr von infizierten Geräten übertragen.

Angesichts der aktuellen Wechselkurse, Netzwerkschwierigkeiten und anderer Faktoren wird diese beeindruckende Menge an Rechenleistung für diese Gruppen immer noch ungefähr 30.000 US-Dollar pro Tag bedeuten, was im Vergleich dazu einen erheblichen Geldbetrag darstellt. Die drei besten Hash-Raten fördern jeden Tag Monero im Wert von 1.600 bis 2.700 US-Dollar.

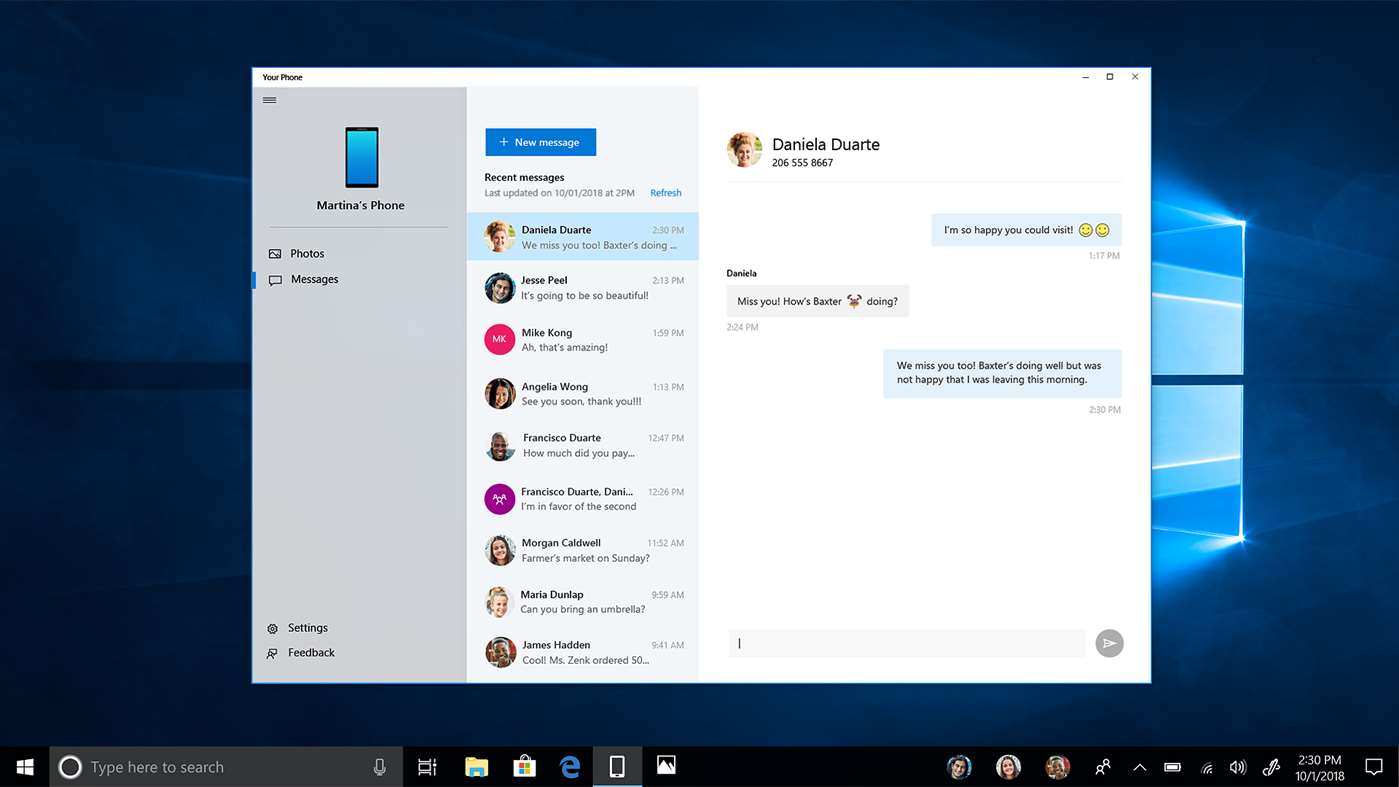

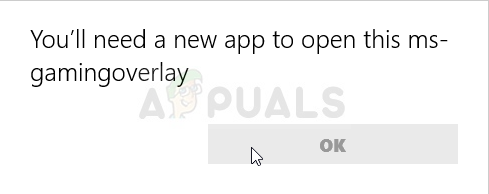

Linux-Sicherheitsexperten waren überrascht, als sie im Januar erfuhren, dass RubyMiner-Malware, mit der Monero bei dieser Methode abgebaut wurde, tatsächlich auf Server abzielte, auf denen GNU / Linux ausgeführt wird, sowie auf Server, auf denen Microsoft Windows-Serverpakete als Teil ihrer Systemsoftware ausgeführt werden.

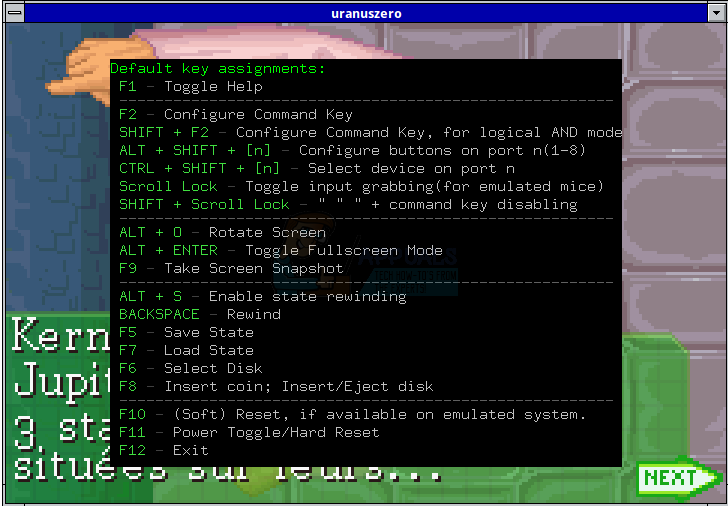

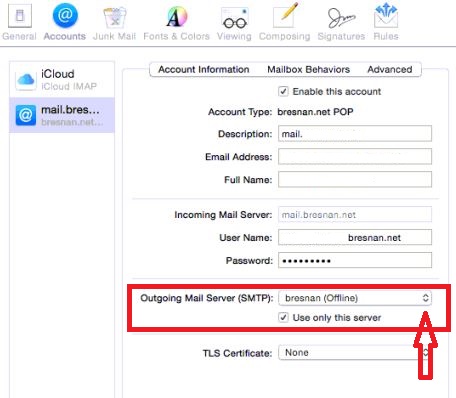

Der Exploit auf Linux-Computern enthielt eine Reihe von Shell-Befehlen, mit denen Angreifer Cron-Jobs löschen können, bevor sie ihre eigenen hinzufügen. Dieser neue Cron-Job lädt ein Shell-Skript herunter, das in den Textdateien robots.txt gehostet wird, die ein Standardbestandteil der meisten Webdomänen sind.

Schließlich kann dieses Skript eine nicht unterstützte Version der ansonsten legitimen XMRig Monero Miner-Anwendung herunterladen und installieren. PyCryptoMiner zielte auch auf Linux-Server ab. Eine andere Gruppe von Monero Miner-Malware suchte nach Oracle WebLogic-Servern.

Glücklicherweise konnten diese Exploits nicht viel Schaden anrichten, da sich die Angreifer auf ältere Exploits stützten, die Linux-Sicherheitsexperten vor langer Zeit herausgefunden hatten. Dies führte einige in der Open-Source-Community zu der Annahme, dass Angreifer Computer mit Betriebssysteminstallationen anstrebten, die in Bezug auf den Server veraltet waren.

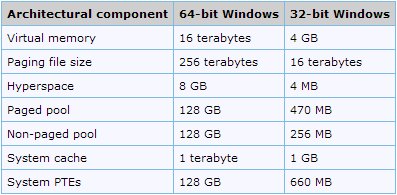

Die jüngsten beeindruckenderen Zahlen in diesem Bericht lassen jedoch vermuten, dass neuere Angriffe möglicherweise die jüngsten Exploits sowohl unter Windows als auch unter GNU / Linux nutzen.