searchandO

Exploit-Kits (EK) werden seit langem sowohl von Benutzern als auch von Entwicklern befürchtet, da sie in einen Browser eindringen und letztendlich die Kontrolle über einen Host-Computer erlangen können. Neue Berichte, die heute veröffentlicht wurden, scheinen jedoch darauf hinzudeuten, dass diese Art von Angriffen schnell weniger effektiv sind als jemals zuvor.

Techniker und Sicherheitsexperten fanden einmal Zero-Day-Fehler, die aufgrund von EK-Angriffen regelmäßig behoben werden mussten. Einige erinnern sich vielleicht an berüchtigte Probleme mit Apple Safari für Windows und anderen bekannten Versionen, die wirklich aufregende Produkteinführungen beeinträchtigten.

Es scheint jedoch, dass die Ära der EK-Angriffe endlich vorbei sein könnte. Informationen aus den Berichten besagen, dass die meisten Browser heutzutage mehr als robust genug sind, um EK-Angriffe abzuwehren, die möglicherweise auf sie gerichtet sind.

Die letzten großen Kits, die in großem Umfang funktionierten und die Forscher finden konnten, waren etwa 2016. Eine Reihe von Betreibern wurde zu diesem Zeitpunkt aufgrund laufender rechtlicher Schritte festgenommen.

Einige Cracker gingen zu anderen Arten von Angriffen über oder stellten jegliche kriminelle Aktivität ein, da sie befürchteten, bei prominenten polizeilichen Ermittlungen entdeckt zu werden. Bis Ende 2017 entwickelte niemand neue Exploits, um das Arsenal der Cracker zu erweitern. Das bedeutet, dass diejenigen, die heute solche Cyberangriffe durchführen möchten, sich auf ältere Tools verlassen müssten.

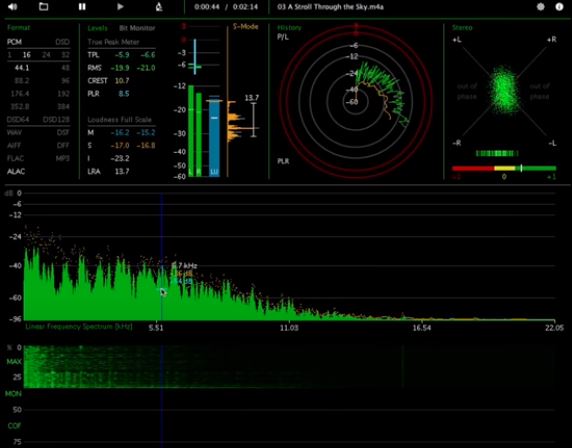

Sicherheitsexperten, die für Palo Alto Networks arbeiten, haben erst gestern einen Bericht veröffentlicht, der eine Reihe interessanter Statistiken zu Schwachstellen enthält, die im ersten Quartal 2018 ausgenutzt wurden. Diese Forscher fanden knapp 1.600 böswillige URL-Speicherorte in fast 500 verschiedenen Domainnamen. Jedes dieser Elemente führt zu einer Zielseite, auf der versucht wurde, ein Kit zu installieren.

Von diesen Tausenden versuchten Angriffen schienen jedoch nur acht verschiedene Exploit-Tools im Spiel zu sein. Alle acht stützten sich auf sehr alte Sicherheitslücken. Die neueste Version stammt aus dem Jahr 2016 oder so, was bedeutet, dass Benutzer mit neueren Browsern im Wesentlichen immun waren.

Darüber hinaus waren diejenigen, die moderne Versionen von Firefox, Safari, Chrome oder Falkon bereitgestellt haben, von sieben dieser Exploits funktional überhaupt nicht bedroht, da sie für bestimmte Probleme in Internet Explorer entwickelt wurden.

Stichworte Web-Sicherheit

![[FIX] Bex64-Fehler mit Datei-Explorer und Anwendungen von Drittanbietern](https://jf-balio.pt/img/how-tos/39/bex64-error-with-file-explorer.jpg)