Internet Explorer

Eine Sicherheitslücke im alternden, aber immer noch aktiv genutzten Internet Explorer, dem Standard-Webbrowser für das Microsoft Windows-Betriebssystem, besteht aktiv von Angreifern und Schreibern von bösartigem Code ausgenutzt . Obwohl Microsoft den Zero-Day-Exploit im Internet Explorer genau kennt, hat das Unternehmen derzeit einen Notfall-Sicherheitshinweis herausgegeben. Microsoft muss noch eine ausstellen oder bereitstellen Update des Notfall-Sicherheitspatches um die Sicherheitslücke in Internet Explorer zu beheben.

Ein 0-Tage-Exploit in Internet Explorer wird Berichten zufolge von Angreifern 'in the wild' ausgenutzt. Einfach ausgedrückt, ein neu entdeckter Fehler im IE wird aktiv verwendet, um böswilligen oder willkürlichen Code aus der Ferne auszuführen. Microsoft hat einen Sicherheitshinweis herausgegeben, der Millionen von Windows-Benutzern vor der neuen Zero-Day-Sicherheitsanfälligkeit im Internet Explorer-Webbrowser warnt, jedoch noch keinen Patch veröffentlicht, um die betreffende Sicherheitslücke zu schließen.

Sicherheitslücke In Internet Explorer wird die Bewertung 'Moderat' in freier Wildbahn aktiv genutzt:

Die neu entdeckte und angeblich ausgenutzte Sicherheitslücke in Internet Explorer ist offiziell als gekennzeichnet CVE-2020-0674 . Der 0-Tage-Exploit wird mit 'Mittel' bewertet. Die Sicherheitslücke ist im Wesentlichen ein Problem bei der Ausführung von Remotecode, das in der Art und Weise besteht, wie die Skript-Engine Objekte im Speicher von Internet Explorer verarbeitet. Der Fehler wird durch die JScript.dll-Bibliothek ausgelöst.

#darkhotel # 0Tag #Ausbeuten

CVE-2020-0674

Microsoft-Anleitung zur Sicherheitsanfälligkeit in Bezug auf die Speicherbeschädigung der Scripting Engine

Eine Sicherheitsanfälligkeit bezüglich Remotecodeausführung besteht in der Art und Weise, wie die Skript-Engine Objekte im Speicher in Internet Explorer verarbeitet. https://t.co/1mbqh1IMDz

- Blackorbird (@blackorbird) 18. Januar 2020

Durch erfolgreiches Ausnutzen des Fehlers kann ein entfernter Angreifer beliebigen Code auf Zielcomputern ausführen. Angreifer können die volle Kontrolle über die Opfer übernehmen, indem sie sie davon überzeugen, eine böswillig gestaltete Webseite im anfälligen Microsoft-Browser zu öffnen. Mit anderen Worten, die Angreifer können einen Phishing-Angriff auslösen und Windows-Benutzer mithilfe des IE dazu verleiten, auf Weblinks zu klicken, die die Opfer auf eine mit Malware übersäte Website führen. Interessanterweise kann die Sicherheitsanfälligkeit keine Administratorrechte gewähren, es sei denn, der Benutzer selbst ist als Administrator angemeldet Microsoft Security Advisory ::

„Die Sicherheitsanfälligkeit kann den Speicher so beschädigen, dass ein Angreifer beliebigen Code im Kontext des aktuellen Benutzers ausführen kann. Ein Angreifer, der die Sicherheitsanfälligkeit erfolgreich ausnutzt, kann dieselben Benutzerrechte wie der aktuelle Benutzer erhalten. Wenn der aktuelle Benutzer mit Administratorrechten angemeldet ist, kann ein Angreifer, der die Sicherheitsanfälligkeit erfolgreich ausnutzt, die Kontrolle über ein betroffenes System übernehmen. Ein Angreifer könnte dann Programme installieren. Daten anzeigen, ändern oder löschen; oder erstellen Sie neue Konten mit vollen Benutzerrechten. “

Microsoft ist sich der Sicherheitsanfälligkeit in Bezug auf die Zero-Day-Exploit-Sicherheit im Internet bewusst und arbeitet an einem Fix:

Es ist zu beachten, dass fast alle Versionen und Varianten von Internet Explorer für den 0-Tage-Exploit anfällig sind. Die betroffene Webbrowser-Plattform umfasst Internet Explorer 9, Internet Explorer 10 und Internet Explorer 11. Jede dieser IE-Versionen kann auf allen Versionen von Windows 10, Windows 8.1 und Windows 7 ausgeführt werden.

Es ist Freitag, das Wochenende ist gelandet… und #Microsoft warnt vor einem Zero-Day-Exploit von Internet Explorer… https://t.co/1bkNhKIDYt #Das Register

- Sicherheitsnachrichten-Bot (@SecurityNewsbot) 18. Januar 2020

Obwohl Microsoft t hat kostenlose Unterstützung für Windows 7 beendet ist das Unternehmen noch Unterstützung des Alterns und bereits veraltet IE Webbrowser. Microsoft hat Berichten zufolge angegeben, dass es Kenntnis von 'begrenzten gezielten Angriffen' in freier Wildbahn hat und an einem Fix arbeitet. Der Patch ist jedoch noch nicht fertig. Mit anderen Worten, Millionen von Windows-Benutzern, die im Internet Explorer arbeiten, bleiben weiterhin anfällig.

Einfache, aber vorübergehende Problemumgehungen zum Schutz vor dem Zero-Day-Exploit im IE:

Die einfache und praktikable Lösung zum Schutz vor dem neuen 0-Tage-Exploit im IE besteht darin, das Laden der JScript.dll-Bibliothek zu verhindern. Mit anderen Worten, IE-Benutzer müssen verhindern, dass die Bibliothek in den Speicher geladen wird, um die Bibliothek manuell zu blockieren Ausnutzung dieser Sicherheitsanfälligkeit .

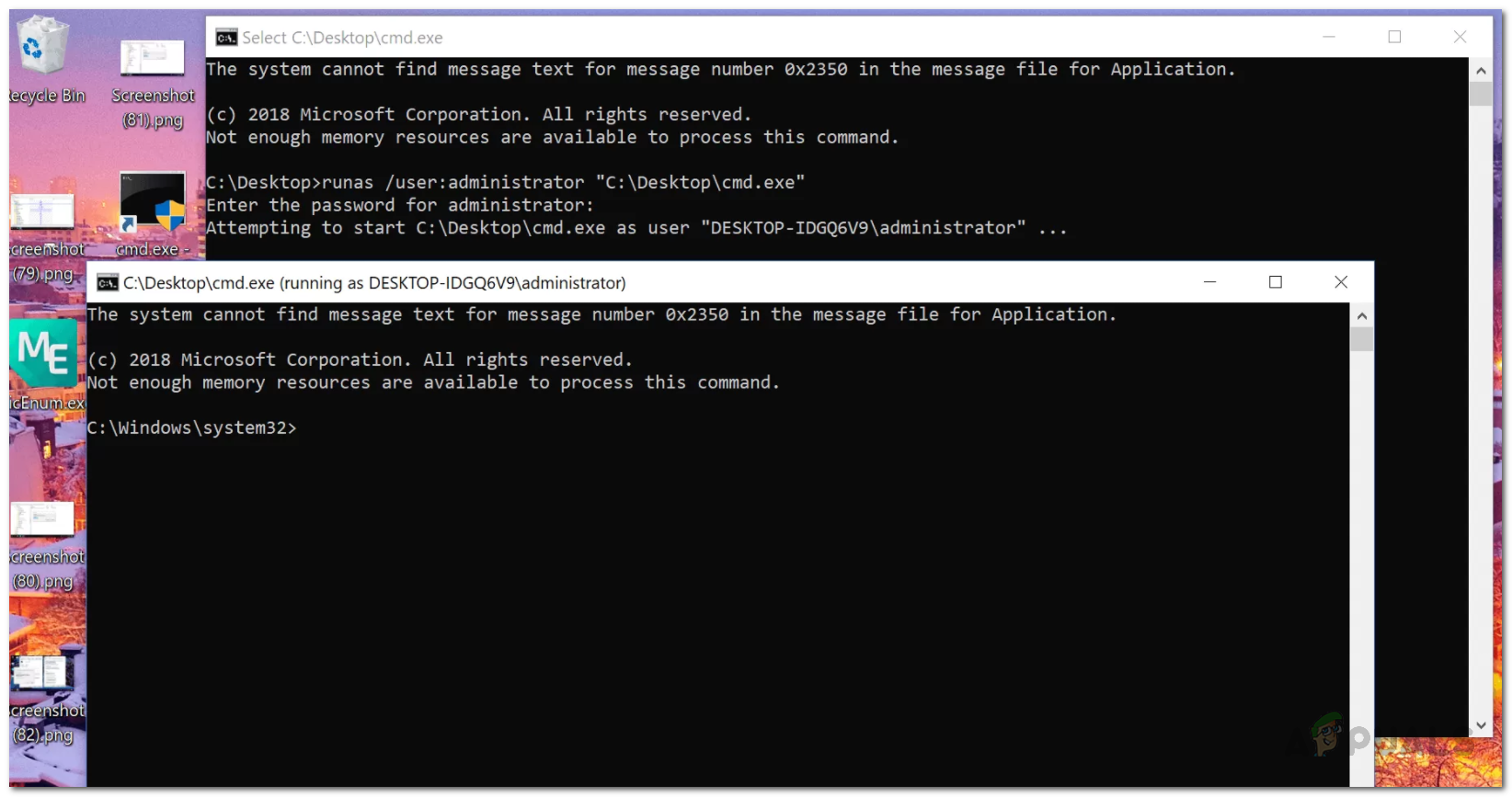

Da der 0-Tage-Exploit im IE aktiv genutzt wird, müssen Windows-Benutzer, die mit dem IE arbeiten, die Anweisungen befolgen. Um den Zugriff auf JScript.dll einzuschränken, müssen Benutzer auf Ihrem Windows-System die folgenden Befehle mit Administratorrechten ausführen TheHackerNews .

Für 32-Bit-Systeme:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alle: N.

Für 64-Bit-Systeme:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P alle: N.

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P alle: N.

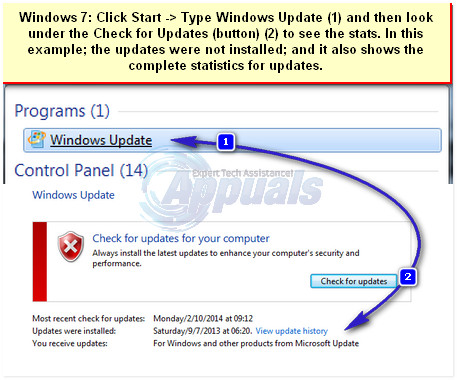

Microsoft hat bestätigt, dass der Patch bald bereitgestellt wird. Benutzer, die die oben genannten Befehle ausführen, können feststellen, dass sich einige Websites unregelmäßig verhalten oder nicht geladen werden können. Wenn der Patch verfügbar ist, vermutlich über Windows Update, können Benutzer die Änderungen rückgängig machen, indem sie die folgenden Befehle ausführen:

Für 32-Bit-Systeme:

cacls% windir% system32 jscript.dll / E / R alle

Stichworte Internet ExplorerFür 64-Bit-Systeme:

cacls% windir% system32 jscript.dll / E / R alle

cacls% windir% syswow64 jscript.dll / E / R alle

![[FIX] Sims 4 wird in Origin nicht aktualisiert](https://jf-balio.pt/img/how-tos/85/sims-4-not-updating-origin.png)