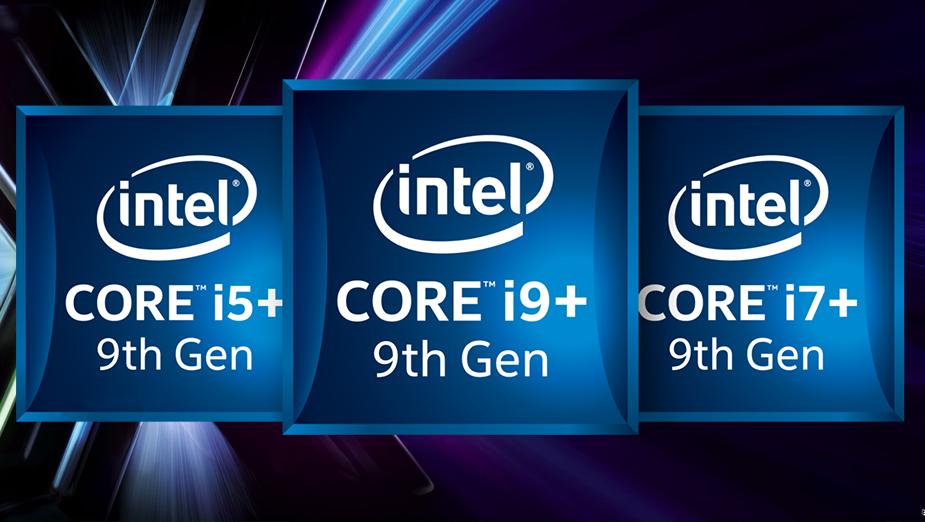

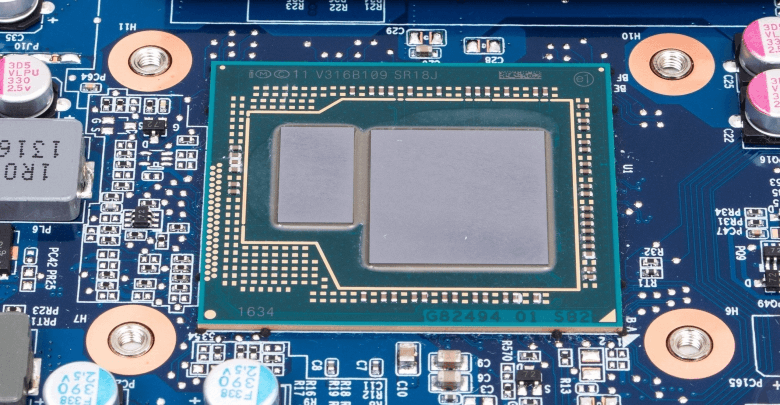

Intel, ExtremeTech

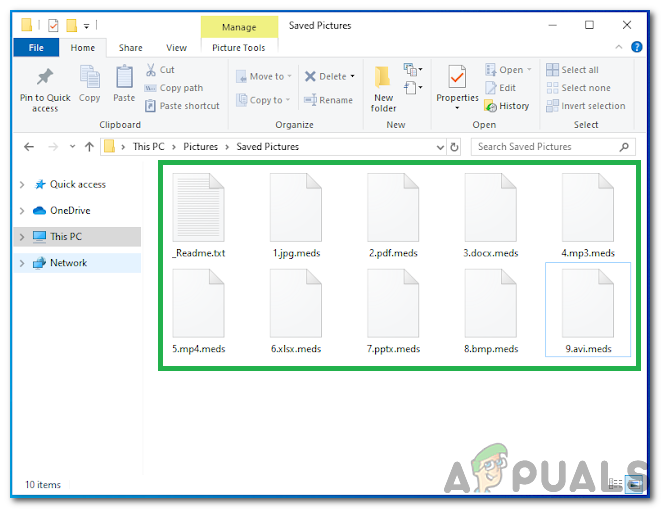

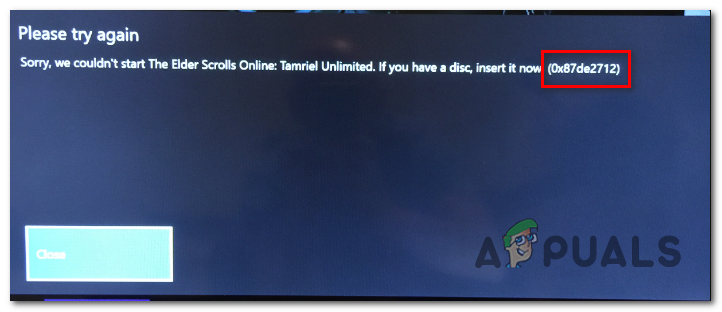

Eine Sicherheitslücke im Zusammenhang mit Intel, die als CVE-2018-3665 eingestuft wurde, sorgte für Aufsehen, als viele Unternehmen am Dienstag versuchten, schnell Patches für das Problem zu veröffentlichen. Während noch Details bekannt werden, deuten die am letzten Abend und noch heute Nachmittag veröffentlichten Informationen darauf hin, dass einige Benutzer möglicherweise bereits sicher sind, ohne zwischen dem 11. und 14. Juni Updates installiert zu haben.

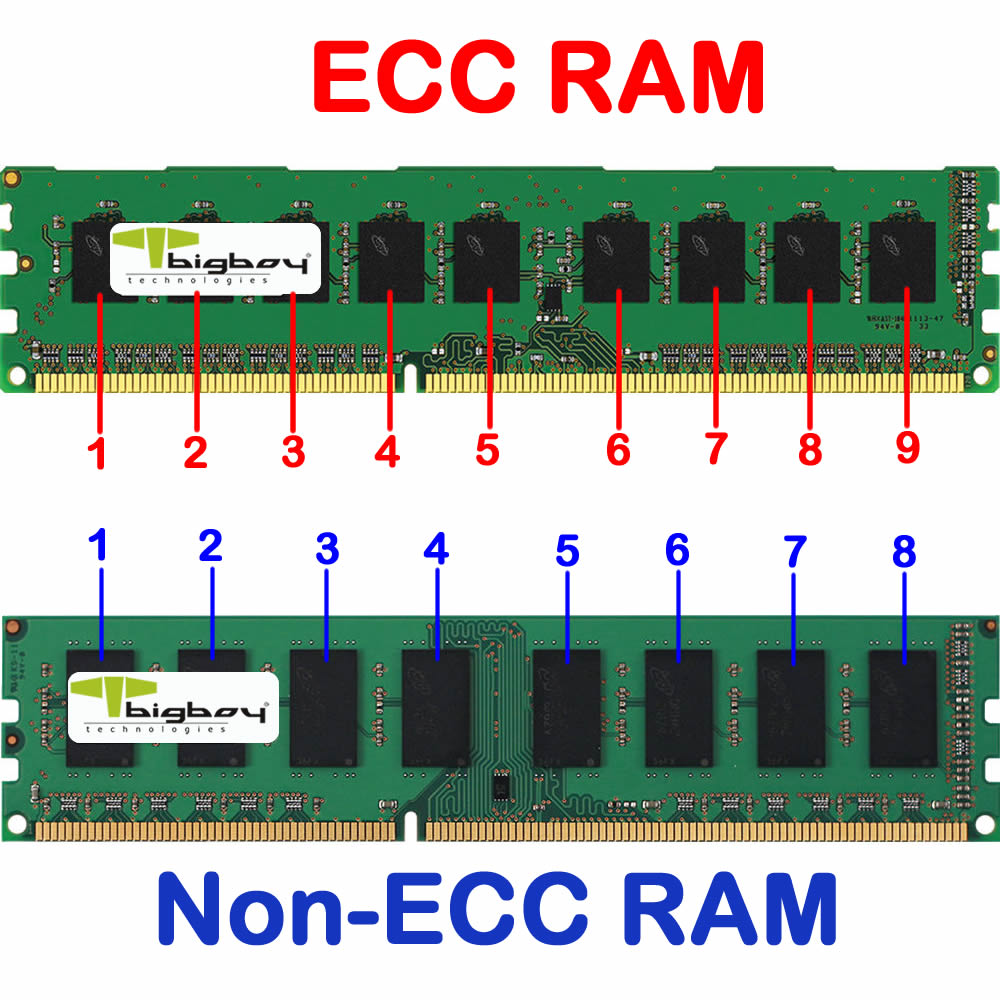

Die von einigen Intel-Chips bereitgestellten Funktionen zur Wiederherstellung des faulen FP-Status können möglicherweise immer dann genutzt werden, wenn ein Benutzer zwischen zwei verschiedenen Anwendungen wechselt. Betriebssystemsoftware, die diese Anweisung anstelle des ordnungsgemäßen Speicherns und Wiederherstellens verwendet, kann theoretisch dazu führen, dass Daten auslaufen.

Die Ingenieure von Intel empfahlen den Entwicklern weiterhin, beim Wechseln von Anwendungen die Eager FP-Technik anstelle der Lazy FP-Technik zu verwenden. Die gute Nachricht ist, dass die neuesten Versionen von GNU / Linux von der Sicherheitsanfälligkeit nicht betroffen sind.

Jeder, der Kernel Version 4.9 oder höher ausführt, kann keine Daten verschütten, selbst wenn er mit einem kompromittierten Prozessor arbeitet. Linux-Sicherheitsexperten haben daran gearbeitet, Korrekturen auf frühere Versionen des Kernels zu portieren. Dies ist wichtig, um sicherzustellen, dass die Mehrheit der Benutzer geschützt ist. Benutzer der meisten Distributionen befinden sich möglicherweise auf einem älteren Kernel und benötigen daher ein Update, um das Problem zu beheben.

Sicherheitsexperten sind der Ansicht, dass einige andere Unix-Implementierungen nur dann immun sind, wenn Benutzer aktuelle Versionen ihres Betriebssystems ausführen. Zum Beispiel hat '3665' keinen Einfluss auf die neuesten Drehungen von DragonflyBSD oder OpenBSD. Die Ingenieure gaben außerdem an, dass Benutzer von Red Hat Enterprise Linux 7 nicht betroffen sind, solange sie das Kernel-Alt-Paket verwenden, obwohl Benutzer von Standard-RHEL 7 ein Update durchführen sollten.

Ihre Vertreter erwähnten auch, dass Maschinen, auf denen RHEL auf Hardware mit AMD-Geräten ausgeführt wird, nicht betroffen sind. Entwickler gaben an, dass Benutzer, die den Linux-Kernel auf älteren Prozessoren mit dem Parameter 'eifrigfpu = on' booten, das Problem bereits behoben haben.

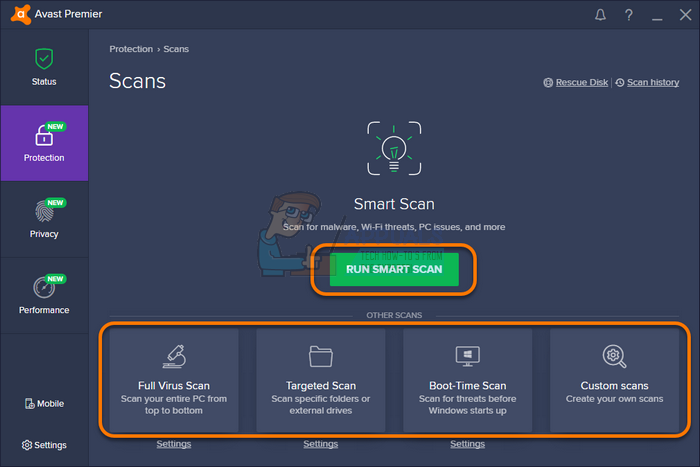

Selbst wenn eine Installation für '3665' anfällig ist, bedeutet dies nicht, dass tatsächlich etwas Bösartiges passiert. Dazu muss schädliche Software eingebettet sein. Wenn dies der Fall wäre, könnte diese Infektion jedes Mal nur kleine Datenmengen entfernen, wenn eine Anwendung für eine andere umgeschaltet wird, während sie noch ausgeführt wird. Trotzdem werden Benutzer aufgefordert, Aktualisierungen vorzunehmen, um zukünftige Probleme zu vermeiden, wenn man bedenkt, wie schwerwiegend dieses Problem ist.

Stichworte Intel Linux-Sicherheit