Alphr

Digitale Kriminelle, die eine MacOS-basierte Malware namens OSX.Dummy verwenden, scheinen auf eine Gruppe von Kryptowährungsinvestoren abzuzielen, die Discord verwenden, sowie auf diejenigen, die Slack verwenden. OSX.Dummy ist keine besonders ausgefeilte Software, scheint jedoch die Ausführung von willkürlichem Code auf Computern zu ermöglichen, in die es eingebettet werden kann.

Unix-Sicherheitsexperten haben vor einigen Tagen erstmals Hinweise auf die Malware gefunden. Der Spitzenforscher Remco Verhoef berichtete bereits am Freitag im InfoSec-Blog von SANS über seine Ergebnisse. In seinem Beitrag wurde darauf hingewiesen, dass es in der letzten Woche eine Reihe von Angriffen auf macOS gegeben hat.

Chat-Gruppen auf Slack und Discord haben Personen gemeldet, die sich als Systemadministratoren und beliebte Instant Messaging-Persönlichkeiten ausgeben. Die Personen, die sie imitieren, sind dafür bekannt, dass sie nützliche kryptowährungsbasierte Apps herausgeben, die es ihnen erleichtern, legitime Benutzer zur Installation von schädlichem Code zu verleiten.

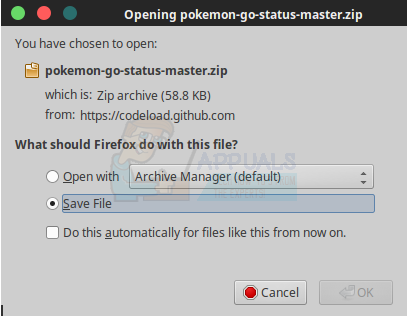

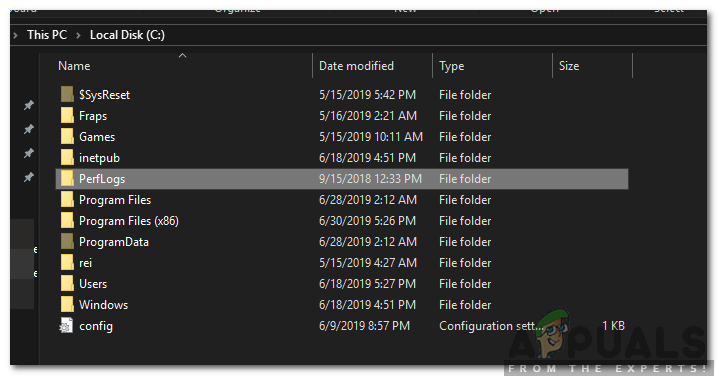

Normale Benutzer werden dann von Crackern dazu verleitet, ein sehr kleines Skript auszuführen, das eine viel größere 34-Megabyte-Datei herunterlädt. Diese Datei, die über die Curl-CLI-App heruntergeladen wird, enthält die OSX.Dummy-Software. Da Unix-Berechtigungen Cracker bis zu einem gewissen Grad vereiteln können, haben sie sichergestellt, dass der neue Download in einem temporären Verzeichnis gespeichert wird.

Da es sich anscheinend um eine normale mach064-Binärdatei handelt, kann sie auf einem macOS-System bis zu einem gewissen Grad normal ausgeführt werden. Online-Websites zum Scannen von sozialer Malware scheinen dies noch nicht als Bedrohung zu betrachten, was Crackern möglicherweise versehentlich dabei hilft, normale Benutzer dazu zu bringen, zu glauben, dass es sicher ist.

Normalerweise kann eine nicht signierte Binärdatei wie die mit OSX.Dummy nicht ausgeführt werden. Die Sicherheitsunterprogramme von macOS Gatekeepr überprüfen jedoch keine Dateien, die heruntergeladen werden, und werden dann ausschließlich über ein Terminal ausgeführt. Da der Angriffsvektor die manuelle Verwendung der Unix-Eingabeaufforderung beinhaltet, ist der Macintosh eines Opfers nicht klüger.

Ein Aufruf von sudo fordert den Benutzer dann auf, sein Administrationskennwort einzugeben, ähnlich wie dies auf GNU / Linux-Systemen der Fall wäre. Infolgedessen kann die Binärdatei vollen Zugriff auf das zugrunde liegende Dateisystem eines Benutzers erhalten.

Die Malware stellt dann eine Verbindung zu einem C2-Server her und gibt so möglicherweise eine Cracker-Kontrolle über den Host-Computer. OSX.Dummy speichert auch das Passwort des Opfers erneut in einem temporären Verzeichnis für die zukünftige Verwendung.

Stichworte Apple-Sicherheit macOS