O'Reilly, Open Handset Alliance

CVE-2018-9442, in den Medien als RAMpage bekannt, ist möglicherweise ein Problem bei allen seit 2012 veröffentlichten Android-Geräten. Die Sicherheitsanfälligkeit ist eine Variante des Rowhammer-Problems, bei dem ein Hardwarefehler in modernen Speicherkarten ausgenutzt wird. Es hat anscheinend damit zu tun, wie die flüchtige Aufzeichnungstechnologie auf Halbleiterbasis funktioniert.

Vor einigen Jahren führten die Forscher Tests durch, wie wiederholte Lese- / Schreibzyklen die Speicherzellen beeinflussen. Wenn Anforderungen immer wieder an dieselbe Zellenreihe gesendet wurden, erzeugten die Operationen ein elektrisches Feld. Dieses Feld könnte theoretisch Daten ändern, die in anderen Bereichen des RAM gespeichert sind.

Diese sogenannten Rowhammer-Änderungen können sowohl auf PCs als auch auf Android-Geräten Probleme verursachen. Ihre kreative Verwendung könnte die Ausführung von beliebigem Code ermöglichen.

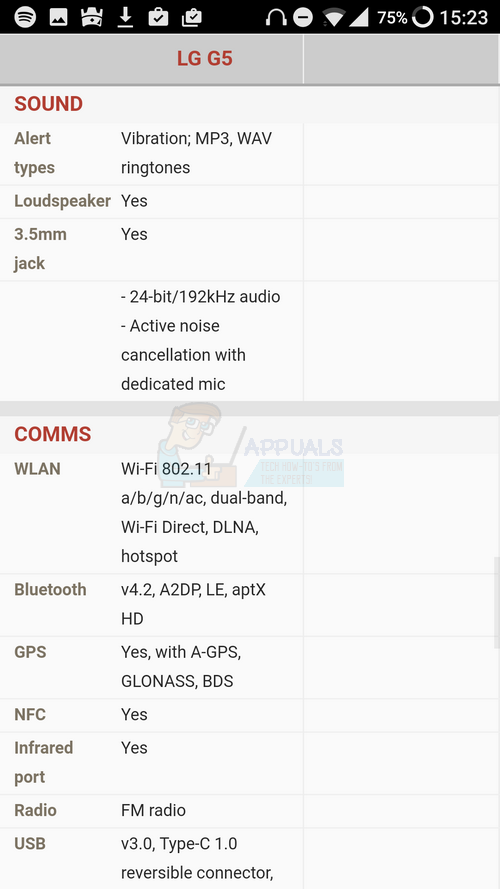

Insbesondere könnte die RAMpage-Sicherheitsanfälligkeit hypothetisch Angriffe vom Typ Rowhammer unter Verwendung von Netzwerkpaketen und JavaScript-Code zulassen. Einige mobile Geräte können diese Angriffe nicht ordnungsgemäß verarbeiten, und sie sind sicherlich nicht so schwerwiegend wie diejenigen, die GPU-Karten auf Desktop-PCs verwenden. Die Probleme mit RAM-Modulen, die seit 2012 ausgeliefert werden, sind jedoch so besorgniserregend, dass die Forscher schnell an einer Minderung arbeiten.

Während die Ingenieure von Cupertino zu diesem Zeitpunkt höchstwahrscheinlich nichts von dieser Forschung wussten, führen grundlegende Unterschiede in der Art und Weise, wie Apple-Geräte entworfen werden, dazu, dass Handys mit iOS möglicherweise nicht so anfällig sind wie Android-Handys. Eine neue App behauptet, testen zu können, ob Ihr Gerät von diesen Sicherheitslücken betroffen ist oder nicht, und es könnte in den nächsten Wochen zu einem beliebten Download werden.

Einige Unix-Sicherheitsexperten haben Bedenken hinsichtlich des aktuellen Status dieser Apps geäußert. Während das aktuelle Tool ein gut gestaltetes Tool zu sein scheint, besteht das Risiko, dass dies in Zukunft nicht der Fall ist.

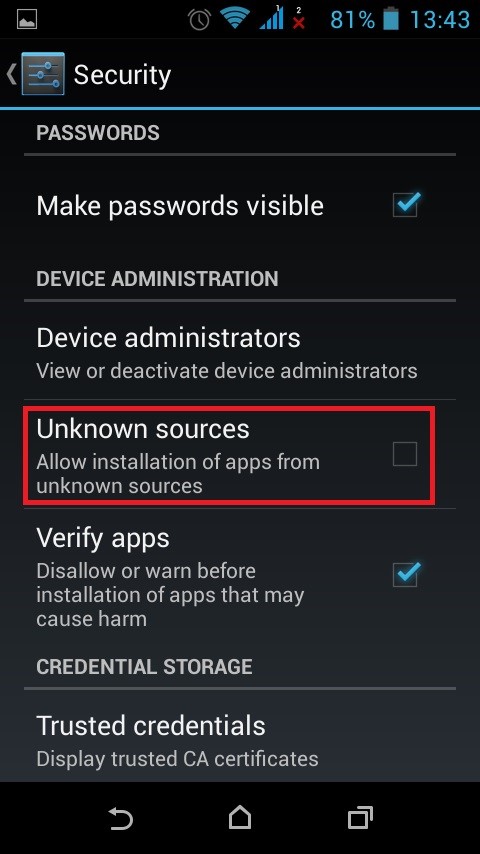

Angreifer könnten eine saubere Open-Source-Version einer zukünftigen App in Verbindung mit Binärdateien mit Exploits veröffentlichen. Dies kann dazu führen, dass sicherheitsbewusste Personen einen Exploit installieren.

Das aktuelle Tool ist in offiziellen Repositories verfügbar. Die Entwickler fordern die Benutzer dringend auf, solche Tools nur zu installieren, sobald sie über diese Kanäle verfügbar sind. Es ist höchst unwahrscheinlich, dass irgendetwas, das aus ihnen herauskommt, dieser besonderen Art von Social Engineering zum Opfer fällt.

Stichworte Android-Sicherheit