Softpedia

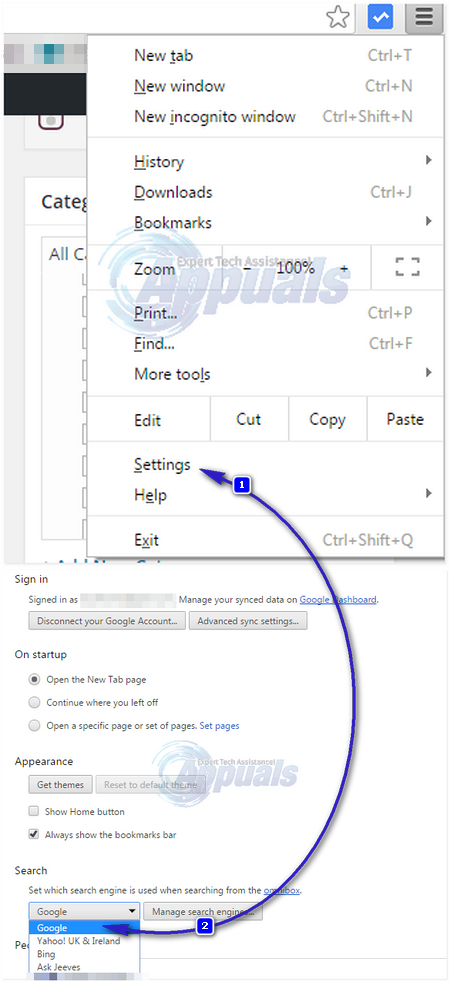

In einem Tweet von Alex Ionescu, Vizepräsident für EDR-Strategie bei CrowdStrike, Inc., kündigte er pünktlich zur Informationssicherheitskonferenz Black Hat USA 2018 die Veröffentlichung des Ring 0 Army Knife (r0ak) bei GitHub an. Er beschrieb das Tool als treiberlos und für alle Windows-Domänensysteme integriert: Windows 8 und höher. Das Tool ermöglicht das Lesen, Schreiben und Debuggen von Ring 0 in Umgebungen mit Hypervisor Code Integrity (HVCI), Secure Boot und Windows Defender Application Guard (WDAG), eine Leistung, die in diesen Umgebungen auf natürliche Weise häufig nur schwer zu erreichen ist.

Pünktlich zu #Schwarzer Hut Ich habe das Ring 0 Army Knife (r0ak) bei veröffentlicht https://t.co/ILcO7MoSw3 . Vollständiges, treiberloses, integriertes Windows 8+ Ring 0-Debugging-Tool zum Lesen / Schreiben / Ausführen für HVCI / Secure Boot / WDAG-Umgebungen, in denen lokales Debugging häufig nicht eingerichtet werden kann. pic.twitter.com/bPlSDBVoRr

- Alex Ionescu (@aionescu) 6. August 2018

Alex Ionescu wird erwartet sprechen auf der diesjährigen Black Hat USA-Konferenz vom 4. bis 9. August in Mandalay Bay, Las Vegas. Der 4. bis 7. August besteht aus technischen Schulungsworkshops, während am 8. und 9. August die Reden, Briefings, Präsentationen und Geschäftshallen einiger der führenden Namen der IT-Sicherheitswelt, einschließlich Ionescu, stattfinden, in der Hoffnung, die neuesten Forschungsergebnisse zu teilen , Entwicklung und Trends in der IT-Sicherheitsgemeinschaft. Alex Ionescu hält einen Vortrag mit dem Titel „Die Windows-Benachrichtigungsfunktion: Schälen der Zwiebel der bisher undokumentiertesten Kernel-Angriffsfläche“. Seine Veröffentlichung vor dem Gespräch scheint genau das Richtige für das zu sein, worüber er sprechen möchte.

Open Source-Tools und Zero-Day-Exploits werden auf dieser Konferenz voraussichtlich offen geteilt, und es scheint angemessen, dass Ionescu gerade ein kostenloses Ring 0-Tool zum Lesen, Schreiben und Debuggen von Ausführungen für Windows herausgebracht hat. Zu den größten Herausforderungen auf der Windows-Plattform gehören die Einschränkungen des Windows-Debuggers und der SysInternal-Tools, die für die Fehlerbehebung in der IT von größter Bedeutung sind. Da sie nur über eingeschränkten Zugriff auf Windows-APIs verfügen, wird das Ionescu-Tool als willkommener Notfall-Hotfix zur schnellen Behebung von Problemen auf Kernel- und Systemebene angeboten, die normalerweise nicht analysiert werden können.

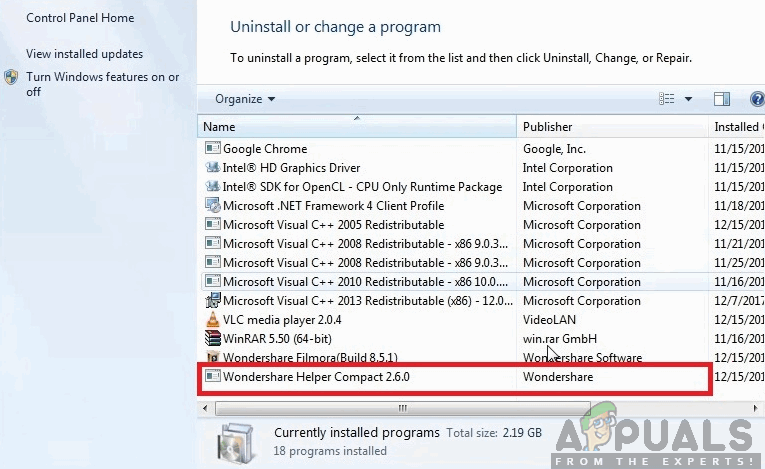

Ring 0 Armeemesser von Alex Ionescu. GitHub

Da nur bereits vorhandene, integrierte und von Microsoft signierte Windows-Funktionen verwendet werden, wobei alle genannten Funktionen Teil der KCFG-Bitmap sind, verletzt dieses Tool keine Sicherheitsüberprüfungen, fordert keine Eskalation von Berechtigungen oder verwendet keine 3rdPartei Fahrer, um seine Operationen durchzuführen. Das Tool verarbeitet die grundlegende Struktur des Betriebssystems, indem es den Ausführungsfluss der Überprüfungen der vertrauenswürdigen Schriftartüberprüfung des Fenstermanagers umleitet, um eine asynchrone Benachrichtigung über die vollständige Ausführung des Arbeitselements (WORK_QUEUE_ITEM) für die Freigabe zu erhalten von Kernel-Modus-Puffern und die Wiederherstellung des normalen Betriebs.

Da dieses Tool die Einschränkungen anderer solcher Funktionen in Windows aufhebt, gibt es eine Reihe von Einschränkungen. Dies sind jedoch diejenigen, mit denen sich IT-Spezialisten befassen möchten, da das Tool die erfolgreiche Ausführung des erforderlichen Basisprozesses ermöglicht. Diese Einschränkungen bestehen darin, dass das Tool jeweils nur 4 GB Daten lesen, bis zu 32 Bit Daten gleichzeitig schreiben und nur 1 skalare Parameterfunktionen ausführen kann. Diese Einschränkungen hätten leicht überwunden werden können, wenn das Tool auf eine andere Weise programmiert worden wäre. Ionescu behauptet jedoch, dass er sich dafür entschieden hat, das Tool so zu halten, da es es schafft, das, was es beabsichtigt, effizient auszuführen, und das ist alles, was zählt.