Coinhive, iMonero

Während die JavaScript-Implementierung von Coinhive für legitime Zwecke entwickelt wurde, scheint es, dass immer mehr Web-Sicherheitsexperten berichten, dass Entwickler sie in Site-Code eingebettet haben. Diese Art von Angriff verwendet die CPU des Besuchers, um Monero-Kryptowährungsmünzen abzubauen, während der Benutzer die Seite besucht.

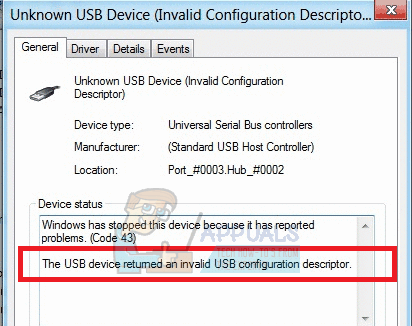

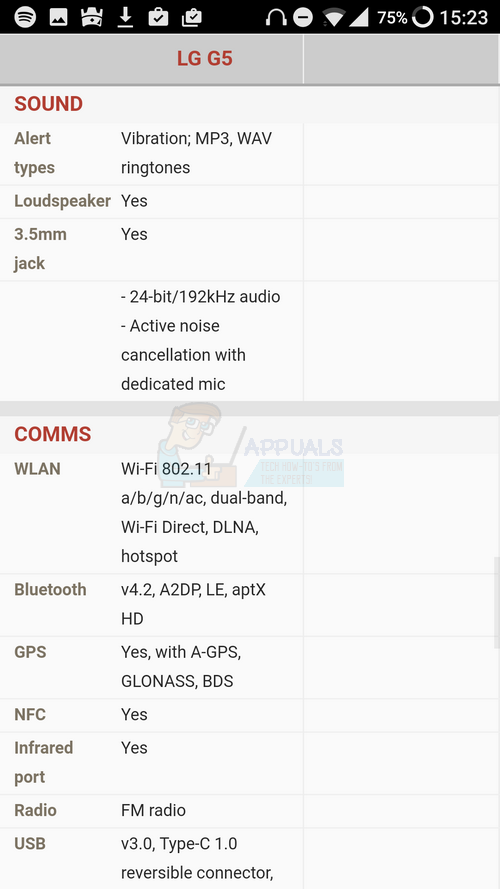

Technisch gesehen schadet dies der Installation des Besuchers nicht wirklich, außer dass die Verarbeitungsleistung von nützlichen Aufgaben abgezogen wird, obwohl dies bei Geräten mit geringer Leistung zu schwerwiegenden Leistungsproblemen führen kann.

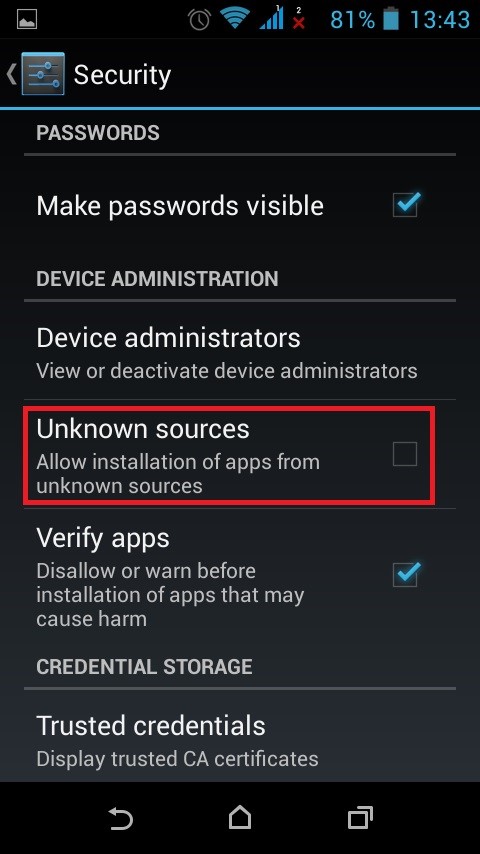

Einige Websites haben diese Methode mit Einverständniserklärung als Alternative zur Inline-Werbung verwendet, da die Technik alle Browser beeinflussen kann, die JavaScript-Code analysieren können, unabhängig davon, auf welcher Plattform sie ausgeführt werden.

Trotzdem mehrere Implementierungen, die dies ohne Zustimmung der Benutzer getan haben. In einem im April veröffentlichten Bericht der National Crime Agency in Großbritannien heißt es, dass beliebte Websites mit bösartigem Code kompromittiert werden, der die Kryptomination unterstützen soll.

Bereits am 15. Juni berichtete der Nachrichtendienst Asahi Shimbun in Tokio, dass die Polizei aus zehn Präfekturen Japans 16 Personen festgenommen hatte, die unter dem Verdacht standen, willkürlichen Code an Benutzer der von ihnen besuchten Websites zu übermitteln.

Eines der im Code gesendeten Programme wurde als Coinhive identifiziert, während einer der anderen Verdächtigen Code entwarf, der dem von Coinhive ähnelte, und ihn an Benutzer bestimmter Websites sendete.

Die Ermittler gaben bekannt, dass sie den Betrieb von Coinhive seit der Veröffentlichung der Software im September 2017 überwachen.

Die Festnahmen erfolgten, weil die Nutzer der Website nicht um ihre Zustimmung gebeten wurden. Trotzdem bleibt Coinhive selbst ein legitimes Programm, wenn es mit entsprechender Zustimmung verwendet wird.

Da diese Art von Bereitstellungen normalerweise die integrierten JavaScript-Engines in Browsern anstelle des zugrunde liegenden Betriebssystems oder Dateisystems zu beeinflussen scheinen, kann es für Sicherheitsexperten schwierig sein, eine Abschwächung für sie zu finden.

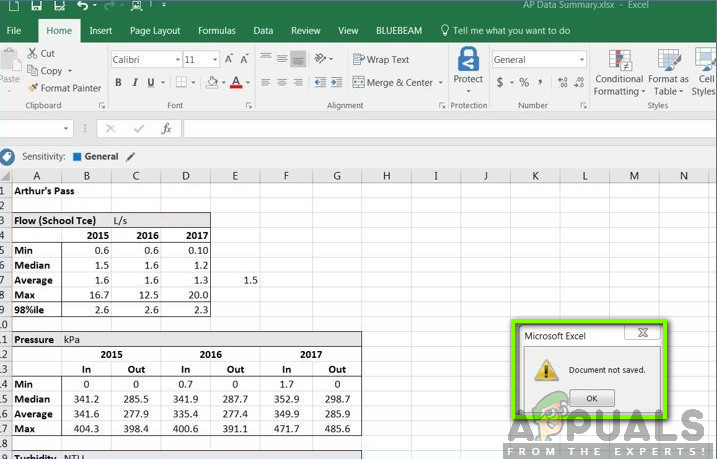

Übliche Online-Sicherheitshinweise wie die regelmäßige Bereinigung von Browser-Caches können dazu beitragen, das Risiko zu verringern, dass eingebettete Skripte weiterhin nach Kryptowährungsmünzen suchen. In den meisten Fällen können die Skripts nur ausgeführt werden, wenn Benutzer eine gefährdete Site besuchen oder mit deren Erlaubnis.

Stichworte Krypto Web-Sicherheit