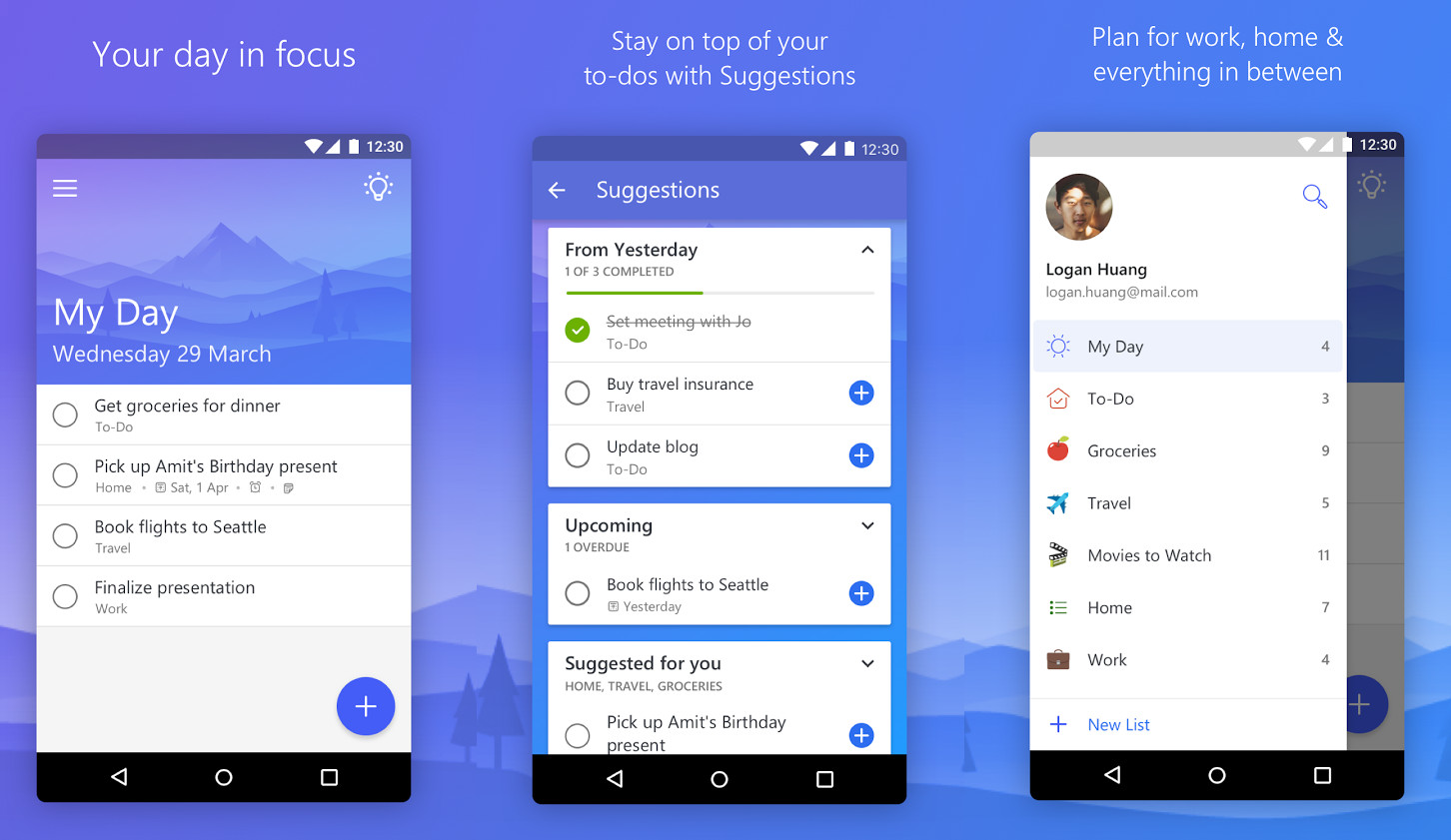

Android Illustration Source - Fossbytes

Google hat hart daran gearbeitet, den Android-Code zu bereinigen und zukünftige Versionen sicherer zu machen. Sie haben in diesem Jahr konsequent Designentscheidungen getroffen, die die Bereitstellung von Sicherheitspatches vereinfachen würden. Selbst nach sorgfältigen Bemühungen der Entwickler, Schwachstellen zu beheben, scheint es eine neue zu geben.

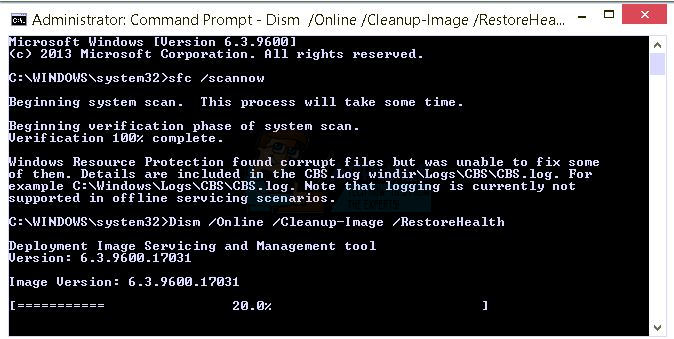

In Android wurde eine Sicherheitslücke entdeckt RSSI Sendungen von Forschern. Da Android Open Source ist, gibt es verschiedene Methoden für Kommunikationskanäle zwischen verschiedenen Apps und dem Betriebssystem. Anwendungen können den Intent-Kanal verwenden, um systemweite Nachrichten zu senden, die von anderen Apps empfangen werden können. Es gibt Möglichkeiten, die Übertragung von Sendungen an bestimmte Apps zu verhindern. Aufgrund der Nachlässigkeit einiger Entwickler werden diese Einschränkungen jedoch nicht ordnungsgemäß auferlegt.

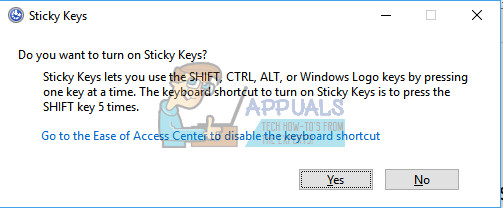

Google hat Berechtigungen in Android implementiert, die den Benutzer auffordern, bevor das Betriebssystem relevante Daten an eine Anwendung übergibt. Dies ist eine großartige Sicherheitsfunktion, aber leider ist keine spezielle Erlaubnis erforderlich, um den Wert der WLAN-Stärke zu übertragen. Die Stärke des vom Gerät empfangenen Signals wird durch RSSI-Werte dargestellt. Dies korreliert jedoch nicht mit dBm-Werten (physikalisch).

Android Version 9.0 hat unterschiedliche 'Absichten' für diese Werte, ' android.net.wifi.STATE_CHANGE ”. Während ältere Versionen noch die “ android.net.wifi.RSSI_CHANGED ” Absicht. Beide geben RSSI-Werte per Broadcast weiter und umgehen die normalerweise erforderlichen Berechtigungen.

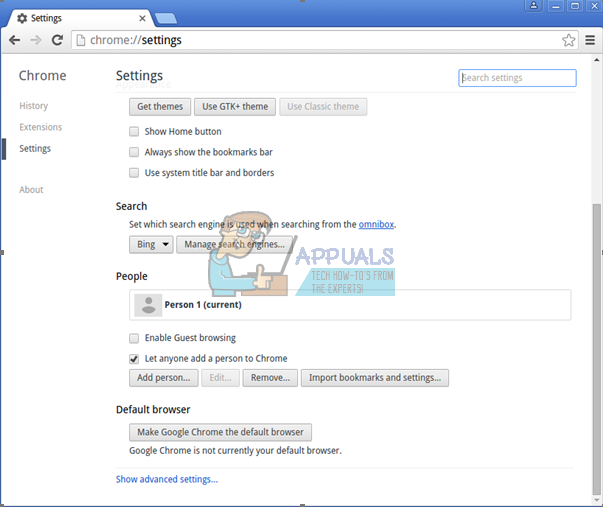

Laut dem Quellartikel von Nightwatchcybersecurity Dies kann von normalen Benutzern repliziert werden. Sie müssen nur die “ Interner Broadcaster Monitor App, und führen Sie es aus. Sie können die von Ihrem Gerät gesendeten RSSI-Werte beobachten.

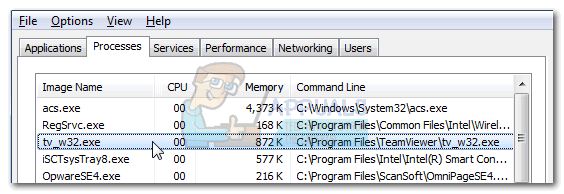

Dies wurde sogar auf mehreren Geräten von getestet Nightwatchcybersecurity .

Pixel 2 mit Android 8.1.0, Patch-Level Juli 2018

Nexus 6P mit Android 8.1.0, Patch-Level Juli 2018

Moto G4 mit Android 7.0, Patch-Level April 2018

Kindle Fire HD (8. Generation) mit Fire OS 5.6.10, das von Android 5.1.1 gespalten wurde und im April 2018 aktualisiert wurde

Als Router wurde ASUS RT-N56U mit der neuesten Firmware verwendet

Alle zeigten einen einzigartigen Bereich von RSSI-Werten.

Antwort von Google

Google hat das Problem erkannt und als mittelschweren Exploit eingestuft. Dies wurde teilweise in Android 9.0 behoben, da in einer der Absichten keine vertraulichen Daten ausgegeben werden.

RSSI-Werte können verwendet werden, um Personen in lokalen WLAN-Netzwerken zu lokalisieren. Da es unabhängig vom Hersteller jedes Android-Telefon betrifft, kann dies zu einem schwerwiegenden Sicherheitsproblem werden, wenn es nicht gepatcht wird.

Stichworte Android-Sicherheit Daten