Die Technologie entwickelt sich ständig weiter, um Verbraucherdaten zu schützen. Ein Eckpfeiler der Verbesserung war die Implementierung von 2FA (Zwei-Faktor-Authentifizierung). Die Verwendung von 2FA dient dazu, den unbefugten Zugriff auf Online-Konten/-Dienste (einschließlich Finanzdienstleistungen wie Banken) zu blockieren.

Diese 2FA-Technik basiert auf der Telefonnummer eines Verbrauchers, und der Verbraucher muss den an seine Telefonnummer gesendeten Code oder OTP eingeben, um sich bei dem erforderlichen Konto/Dienst anzumelden. Mit der Weiterentwicklung der Technologie entwickeln sich auch die Betrüger.

SIM-Swap-Angriff

Eine der von ihnen entwickelten Techniken ist ein SIM-Swap-Angriff namens SIM-Swap-Betrug, Port-Out-Betrug, SIM-Jacking, SIM-Hijacking, SIM-Intercept-Angriff usw.

Einführung eines SIM-Swap-Betrugs/Angriffs

Die Telekommunikations- und IT-Branche nutzt Ihre Sim zu verschiedene Aktionen authentifizieren wie das Zurücksetzen von Passwörtern auf einer Website (obwohl Mobiltelefonnummern nicht für diese Verwendung vorgesehen waren). Aufgrund dieses Faktors, Ihre Sim ist der magischer Schlüssel zu vielen (wenn nicht allen) wesentlichen Diensten. Ihre Bankkonten, E-Mail-Konten, sozialen Medien und sogar Online-Wallets (einschließlich Krypto-Wallets) sind an Ihre Telefonnummer gebunden.

Sogar die 2FA Technik wurde entwickelt, um Ihre SIM-Karte zu verwenden, um eine Anmeldung bei einem Konto oder Dienst zu autorisieren, indem Sie einen Code eingeben, der Ihnen entweder per Anruf oder SMS zugesandt wird, um Sie zu schützen, selbst wenn Ihre Anmeldeinformationen gestohlen wurden.

Aber die Stärke dieser Technik ist auch Teil ihrer Schwäche, denn wer das Telefon oder die Telefonnummer besitzt, bekommt den Code. Daher haben Betrüger den SIM-Swapping-Angriff entwickelt. Ein Betrüger ist vielleicht kein Hacker oder technisch versiert mit Millionen-Dollar-Ausrüstung, er braucht nur ein Telefon und eine SIM-Karte, um seine bösen Taten auszuführen.

Bei diesem Angriff handelt es sich um Betrüger Holen Sie sich die Telefonnummer eines Verbrauchers auf seiner SIM-Karte (physisch oder E-SIM), indem sie den Mobilfunkanbieter des Verbrauchers davon überzeugen, dass er der tatsächliche Verbraucher ist, und somit die 2FA umgehen, was ihnen höllische Möglichkeiten eröffnet. Dies kann der schlimmste aller Albträume sein, denen sich eine Person gegenübersehen kann, da ihre SIM-Karte praktisch gestohlen wird, aber physisch beim Verbraucher vorhanden ist. Mit anderen Worten, ein SIM-Swap-Angriff tritt auf, wenn ein Betrüger die Kontrolle über die Telefonnummer des Opfers übernimmt.

Die Popularität von Kryptowährungen hat auch die Häufigkeit von SIM-Swap-Angriffen erhöht, da die aus der Krypto-Brieftasche des Opfers übertragenen Gelder schwer nachzuverfolgen sind. Außerdem gibt es Berichte über Datenschutzverletzungen an Kryptowährungsbörsen, wodurch die Daten (insbesondere die Telefonnummern von Kryptobesitzern) auf dem Schwarzmarkt verkauft werden. Im Jahr 2020 verhaftete Interpol 10 Betrüger, die durch SIM-Swap-Angriffe mehr als 100 Millionen USD in Kryptowährungen stehlen konnten.

SIM-Swap-Angriff ist Teil Social Engineering denn die Betrüger müssen die Personalien des Opfers kennen und teilweise Telekommunikationsbetrug da die Betrüger den Telekommunikationsvertreter davon überzeugen (oder bestechen) müssen, die neue SIM-Karte mit der Telefonnummer des Opfers auszustellen. Der grundlegendste Zweck eines SIM-Swap-Angriffs besteht darin, die Sicherheitsfunktionen von Konten basierend auf Nachrichten oder Anrufen zu umgehen.

SIM-Swapping-Angriffe machten 2017 Schlagzeilen, obwohl sie schon davor stattfanden. Nur in Großbritannien wurde von 2015 bis 2020 ein Anstieg der SIM-Swap-Angriffe um 400 % gemeldet. SIM-Swapping ist ein legitimer Vorgang, wenn er von der ursprünglichen Person durchgeführt wird, ist jedoch illegal, wenn er von einem Betrüger durchgeführt wird.

Der SIM-Austausch wird auch verwendet, um die eingebettete SIM (E-SIM) auf dem Telefon zu aktivieren. Dieser Angriff ist für eine Person (praktisch) tödlicher als das Telefon oder die SIM-Karte, die seine Hände oder Räumlichkeiten nicht verlässt.

Details, die Betrüger für einen SIM-Swap-Angriff benötigen

Details, die für die Neuausstellung einer SIM-Karte erforderlich sind abhängen auf Ihrem Land und die Operator, aber normalerweise zielen sie auf die folgenden Informationen ab:

- Geburtsdatum

- Sozialversicherungsnummer (SSN)

- Social-Media-Konten

- Mädchenname der Mutter

- Manchmal Kopien von Regierungsausweisen (um einen gefälschten zu erstellen)

Das Mehr Informationen ein Angreifer haben kann, desto größer sind die Chancen, dass er mit seiner bösen Absicht Erfolg hat. Mit den erwähnten Informationen in den Händen der Betrüger könnte der Angriff so verheerend sein (Kontoübernahme, Identitätsdiebstahl, Kreditkartenbetrug usw.), dass ein Opfer seine Online-Identität möglicherweise nicht vollständig wiederherstellen kann.

Von Betrügern verwendete Methoden zur Auswahl von Opfern

Ein Angreifer kann Opfer mit der folgenden Methode auswählen:

- Mit Brute-Force : Viele Betrüger können einfach zufällige Telefonnummern oder Telefonnummern in einer Reihe verwenden, um ihr Opfer auszuwählen. Auch Telefonnummern, die bei einer Datenpanne preisgegeben wurden, können ins Visier genommen werden.

- Ausrichtung auf eine bestimmte Person : Dies ist der primäre Modus, bei dem ein Angreifer ein gefährdetes Opfer auswählt und die Telefonnummer des Opfers und andere wertvolle Informationen/Daten wie Social-Media-Handles hat. Es wird berichtet, dass gestohlene Instagram- oder Gaming-Konten (mit vielen Followern) für rund 40000 USD verkauft werden können.

Schritte zur Durchführung des SIM-Swap-Angriffs

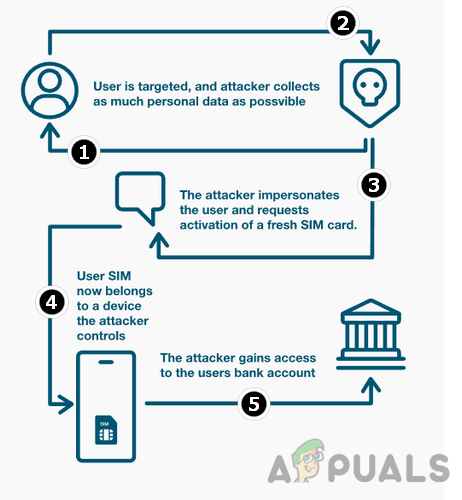

Die allgemeinen Schritte bei einem SIM-Swap-Angriff können wie folgt aufgelistet werden:

Schritte, die an einem SIM-Swap-Angriff beteiligt sind

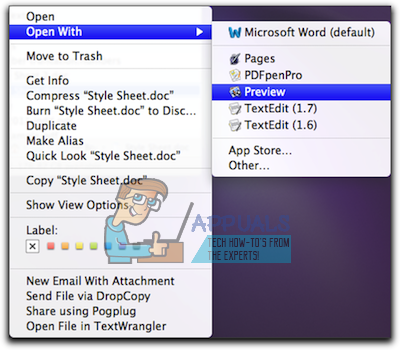

- Einmal ein Angreifer Schlösser a Telefonnummer Um seinen SIM-Swap-Angriff durchzuführen, wird er es tun Suche das Informationen des mutmaßlichen Opfers , erforderlich, um sich für einen Telekommunikationsvertreter als Opfer auszugeben. Er kann diese Details erhalten, indem er Social-Engineering-Techniken, Phishing-E-Mails/-Nachrichten verwendet, Sie ausspioniert, wenn Sie Ihr Telefon benutzen, oder die Details von einem organisierten kriminellen Schläger kauft (wenn Ihre Daten Teil einer Datenpanne waren). Nachdem die Details des Opfers bekannt sind, können einige Betrüger anfangen ständige Anrufe und Nachrichten zu einem wahrscheinlichen Opfer zu ihn ärgern auf ein Niveau, wo das Ziel dazu gezwungen wird schalte sein Handy aus damit der Netzbetreiber ihn bei der Neuausstellung oder Portierung der SIM-Karte nicht kontaktieren kann.

- Dann wird er Kontakt das Telekom-Betreiber und imitieren das Opfer.

- Jetzt wird er es tun täuschen und überzeugen die Telekom-Vertreter zu Transfer das Telefonnummer des Opfers zu einem neue SIM-Karte B. die alte SIM verloren geht oder gestohlen wird und evtl. die Rep. machen neue SIM ausstellen zum Angreifer oder geben Sie die Telefonnummer des Opfers auf einer SIM-Karte aus, die sich im Besitz des Angreifers befindet, und geben Sie sich als Opfer aus.

In einigen Ländern muss der Angreifer das Opfer davon überzeugen, eine bestimmte Aktion durchzuführen, um den SIM-Tausch zu autorisieren, z. B. in Nigeria und Indien Angreifer muss überzeugen das Opfer zu 1 drücken unter seiner registrierten Nummer an Autorisieren Sie den SIM-Tausch . Einige Betrüger verwenden möglicherweise eine Insider auf der Telekom-Betreiberseite um ihre Aufgabe zu erfüllen (weniger häufige, aber gemeldete Vorfälle, bei denen ein Mitarbeiter 100 USD für jeden illegalen SIM-Austausch erhielt).

Ein Betrüger, der sich als Opfer eines Spediteurvertreters ausgibt

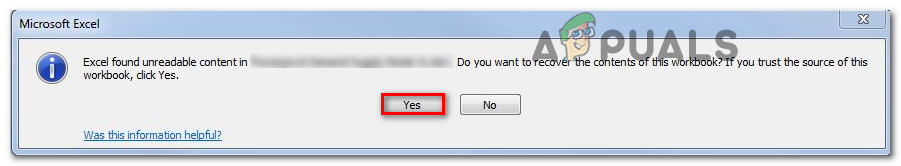

- Sobald der Angreifer die Kontrolle über die SIM-Karte des Opfers hat (das Telefon des Opfers verliert die Verbindung und er kann keine Anrufe tätigen, keine mobilen Daten verwenden oder Nachrichten senden), kann der Angreifer die nächsten Phasen des Angriffs, indem sie OTP/2FA-Nachrichten verwenden, um sich in die Konten des Opfers einzuloggen, seine Informationen und persönlichen Daten zu stehlen.

Nutzung von SIM-Swap-Angriffen durch Betrüger

Der SIM-Swap-Angriff ist der grundlegende Schritt des Betrugs. Sobald ein Betrüger die Telefonnummer eines Opfers kontrolliert, kann er sie für Folgendes verwenden (aber nicht beschränkt auf):

- Kontenübernahme : Dies ist die häufigste Form von SIM-Swap-Angriffen und der Hauptgrund, warum ein Betrüger ein Opfer angreifen kann. Da der Betrüger die Telefonnummer kontrolliert, kann er 2FA- oder OTP-Nachrichten empfangen und sich bei den Konten/Diensten eines Opfers anmelden. Dazu gehören Social Media, Gaming, Mobile Banking, Online-Krypto-Wallet oder Online-Shop-Konten. Er kann sogar die Kontoanmeldeinformationen ändern (was eine Wiederherstellung fast unmöglich macht) oder ein Konto und seine Daten löschen.

- Identitätsbetrug : Sobald ein Betrüger die Telefonnummer eines Opfers kontrolliert, kann er sich in SMS- und Social-Media-Apps als das Opfer ausgeben, was für persönliche Vorteile verwendet werden kann, z. B. indem er die Freunde/Familie des Opfers um einen dringenden Kredit bittet. Wenn Sie Ihre Dokumente (z. B. amtliche Ausweise) in einem Cloud-Dienst haben und sich Betrüger bei diesem Konto anmelden können, können sie Ihre Dokumente verwenden, um mit Ihren Ausweisen verschiedene Betrügereien durchzuführen.

- Phishing : Sobald Ihre Telefonnummer kompromittiert ist, können Betrüger ihr Netzwerk von SIM-Swap-Angriffen erweitern, indem sie Malware an Ihre Freunde/Familien senden, und sie können das nächste Opfer des SIM-Swap-Angriffs werden, wenn sie diese Links/Nachrichten des Betrügers öffnen und denken dass Sie ihnen etwas geschickt haben.

- Transaktionsbetrug : Der Angreifer kann dieses E-Wallet verwenden, um verschiedene Arten von Einkäufen wie Geschenkkarten, Geschenke usw. durchzuführen. Wenn Ihre Kreditkartennummer mit einem dieser kompromittierten Konten verknüpft ist, könnte dies ein Jackpot für den Angreifer sein, der möglicherweise verwendet wird es, um verschiedene Aktionen wie Einkaufen durchzuführen. Wenn Ihre Bank oder Ihr Finanzinstitut eine Verifizierungsnachricht sendet oder zur Verifizierung auffordert, gibt der Angreifer vor, Sie würden die Transaktion verifizieren, und Sie erleiden einen finanziellen Verlust.

- CEO-Betrug : Betrüger lieben es, sich als Manager oder Führungskräfte angesehener Unternehmen auszugeben, um die untergeordneten Mitarbeiter in den Betrug zu locken, und wenn sie die Telefonnummer einer solchen Person in die Finger bekommen, können sie diese Nummer verwenden, um sich leicht und möglicherweise als CEO eines Unternehmens auszugeben einen Betrug mit den anderen Mitarbeitern dieser Firma begehen.

- Erpressung : Kein Individuum auf dieser Welt ist perfekt und kann einige Dinge/Ereignisse haben, die ein Individuum vor Familie/Freunden verbergen möchte. Um die Informationen/Daten eines Opfers geheim zu halten, kann ein Betrüger ein Opfer erpressen. Einige Betrüger können Sie auch kontaktieren, um Ihre Daten gegen finanzielle oder andere Vorteile zurückzugeben.

Die Schwere des Angriffs

Um die Schwere des Angriffs zu kennen, lassen Sie uns eine zitieren Erfahrung, die von einem Opfer geteilt wird :

'Mein ganzes digitales Leben war zerstört in eine Stunde nach dem SIM-Swap-Angriff. Erstens hat der Betrüger meine übernommen Google Benutzerkonto und dann gelöscht. Dann loggten sie sich in mein ein Twitter-Konto und begann, rassistische/homophobe Inhalte zu verbreiten.

Das Schlimmste war, dass sie in meine eingebrochen sind Apple-ID-Konto, und die Betrüger löschten die Daten von aus der Ferne mein MacBook , IPhone , und iPad . Ich habe keine Sicherungskopie der Daten, also habe ich Fotos/Videos aus dem gesamten Leben meiner Tochter verloren, und wichtige Dokumente/E-Mails sind ebenfalls verloren gegangen.“

Warnzeichen dafür, dass Sie einem SIM-Swap-Angriff ausgesetzt sind

Da Sie vielleicht verstanden haben, wie tödlich ein SIM-Swap-Angriff sein kann, sind hier einige Warnzeichen, die Sie bei einem Angriff bemerken können:

- Kein Netzwerkdienst auf dem Telefon des Opfers : Wenn Ihr Telefon keine Signale vom Mobilfunkanbieter empfängt, könnte dies das erste Anzeichen für einen SIM-Swap-Angriff sein, da es keinen Netzwerkausfall für andere in der Nähe gibt.

- Unbekannte Aktivität von Social-Media-Konten : Wenn Sie ungewöhnliche Aktivitäten auf Ihren Social-Media-Konten feststellen (z. B. das Abmelden von Social-Media-Apps auf Ihrem Smartphone), die nicht von Ihnen initiiert wurden, könnte dies ein weiteres Anzeichen dafür sein, dass Sie Opfer eines SIM-Swap-Angriffs geworden sind.

- Kein Zugang zu Finanz- oder Bankdienstleistungen : Ein weiteres Anzeichen für den SIM-Swap-Betrug ist, dass Sie möglicherweise keinen Zugriff auf Ihre Finanz- (z. B. eine Kreditkarte) oder Bankdienste erhalten, wenn Ihre mit diesen Diensten verknüpfte SIM-Karte von einem Betrüger ausgetauscht wurde.

- Benachrichtigungen : Möglicherweise sehen Sie Benachrichtigungen in verschiedenen Apps, die nicht von Ihnen initiiert wurden, z. B. eine Benachrichtigung über eine Transaktion in der Cash-App, die nicht von Ihnen autorisiert wurde.

- Trägt Andeutung : Wenn Sie eine Netzbetreiber-App auf einem Ihrer Smartphones installiert haben und diese App Ihnen andeutet (oder eine E-Mail-Nachricht des Netzbetreibers Ihnen mitteilt), dass eine neue SIM-Karte für Ihre Telefonnummer ausgestellt wird (nicht von Ihnen initiiert), dann ist das a klares Signal, dass Sie einem SIM-Swap-Angriff ausgesetzt sind.

Schritte, wenn Sie angegriffen werden

Wenn Sie zu den Pechvögeln gehören, die unter dem SIM-Swap-Angriff leiden, müssen Sie die unten aufgeführten Maßnahmen ergreifen, da die Zeit hier der Schlüssel ist:

- Zuerst, wenden Sie sich an Ihren Netzbetreiber und erhalten Sie eine neue SIM-Karte Ihrer Telefonnummer oder aktivieren Sie Ihre Telefonnummer auf Ihrer aktuellen SIM-Karte, sodass Ihre Telefonnummer auf der SIM-Karte des Hackers deaktiviert wird.

- Wenden Sie sich an Finanzinstitute (Banken, Kreditkartenaussteller usw.) und alle Transaktionen blockieren oder rückgängig machen. Viele Finanzinstitute fügen einer ungewöhnlichen oder verdächtigen Transaktion eine Zeitverzögerung hinzu, und wenn Sie sich rechtzeitig an das Institut wenden, können Sie die Transaktionen möglicherweise von den Betrügern rückgängig machen lassen. Wenn es Transaktionen gibt, die nicht von Ihnen initiiert wurden, teilen Sie diese Ihrem Finanzinstitut mit. Denken Sie daran, dass die Chancen auf Wiedergutmachung finanzieller Verluste minimal sind, da Betrüger Gelder auf Konten in einem anderen Land überweisen.

- Passwörter/PINS zurücksetzen für alle Online-Konten und -Dienste. Ändern Sie nach Möglichkeit die bevorzugte Telefonnummer des Kontos oder der Dienste auf eine andere Telefonnummer. Wechseln Sie außerdem, wenn möglich, die primäre E-Mail-Adresse Ihrer Social-Media-Konten zu einer anderen E-Mail-Adresse.

- Wenn dein SSN (oder jeder andere von der Regierung ausgestellte Ausweis) ist es auch gestohlen und sofort von Betrügern verwendet werden Kontakt das Verwaltung der sozialen Sicherheit (oder die Behörden, die die Ausweise ausgestellt haben).

- Einige Hacker versuchen möglicherweise, Sie zu kontaktieren, und dieser Kontakt wird ziemlich verlockend sein, da sie Ihre vertraulichen Informationen haben, aber nicht darauf hereinfallen, da Sie entweder erpresst oder unwissentlich Teil einer größeren Hacking-Aktivität werden. Engagieren Sie sich nicht mit den Hackern aber teilen Sie dies den Strafverfolgungsbehörden mit.

- Bericht der SIM-Swap-Angriff und Verluste, die durch die Strafverfolgungsbehörden Ihres Landes erlitten wurden.

Schritte zum Verhindern der SIM-Swap-Angriffe

Es gibt ein Sprichwort, dass Vorbeugen besser als Heilen ist, und es gibt einige Schritte, die Sie unternehmen können, um die Wahrscheinlichkeit von SIM-Swap-Angriffen zu minimieren. Aber die Prävention liegt nicht in der Verantwortung einer einzelnen Instanz, d. h. Regierungen , Telekommunikationsbetreiber , Finanzinstitute , und Handy Abonnenten .

Alle müssen in ihren jeweiligen Bereichen handeln, um diese Betrugstechnik einzudämmen, da die Unkenntnis einer dieser Techniken zu einem erfolgreichen SIM-Swap-Angriff führen kann. Ein Punkt, an den man sich erinnern sollte, ist, dass, wenn eine Person einmal angegriffen wird, die Möglichkeit weiterer (wahrscheinlich automatisierter) Angriffe besteht, wenn sie keine Maßnahmen ergreift, um Angriffe zu verhindern.

Länder muss die binden Telekommunikationsbetreiber zu eine SIM-Karte mit ordnungsgemäßen Überprüfungen erneut ausstellen, und wenn es einen SIM-Swap-Angriff gibt, den des Landes Polizei muss maximal wirken die Verbrecher fangen beteiligt. Ansonsten A erfolgreicher SIM-Swap-Angriff wird ein ... sein moralischer Booster für andere Kriminelle .

Viele Länder erlassen Gesetze und Maßnahmen, um dieser Betrugstechnik entgegenzuwirken (die FCC erlässt diesbezüglich bereits Vorschriften). Telekommunikationsbetreiber müssen Maßnahmen ergreifen, um ihre Kunden vor SIM-Swipe-Angriffen zu schützen. Betreiber müssen sicherstellen, dass ihre Mitarbeiter fallen nicht auf Bestechungsgelder herein von Betrügern angeboten.

In diesem Zusammenhang hat T-Mobile bereits einige Protokolle erstellt, die von seinen Mitarbeitern befolgt werden müssen, bevor eine SIM-Karte geändert werden kann, z Zustimmung von zwei T-Mobile-Mitarbeitern, die zuvor an die Zustimmung eines Managers gebunden war; Obwohl es nicht narrensicher ist, ist es ein Schritt in die richtige Richtung.

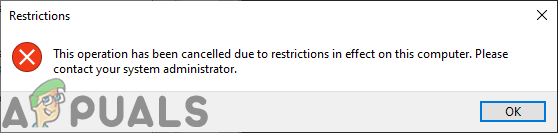

Banken darf ein verwenden API von der Regulierungsbehörde des Landes überprüfen Wenn da ein ... ist letzter SIM-Wechsel, und wenn ja, sollte es Beschränken Sie das Online-Angebot des Kunden Zugriff für einen bestimmten Zeitraum oder der Kunde autorisiert den Austausch physisch. Auch mit Hardware-Authentifizierung durch eine Bank sollte ein Muss sein, um das Hacken eines Kundenkontos zu verhindern.

Als ein Kunde , Du könntest Wenden Sie die folgenden Techniken an um sich vor einem SIM-Swap-Angriff oder wiederholten Angriffen (wenn Sie bereits Opfer sind) zu schützen. Der grundlegende Zweck dieser Techniken besteht darin, den Teufelskreis zu durchbrechen, dem ein Opfer ausgesetzt sein kann, wenn es mit der SIM-Swap-Methode angegriffen wird.

Überprüfen Sie die Vorschriften Ihres Landes

Der erste Schritt zur Bekämpfung von SIM-Swap-Angriffen sollte darin bestehen, die Vorschriften Ihres Landes zu überprüfen und zu sehen, wie Ihr Telekommunikationsanbieter die Vorschriften des Landes einhält.

Überprüfen Sie die Verfahren Ihres Betreibers zum Ausstellen einer SIM-Karte

Versuchen Sie, die Verfahren Ihres Mobilfunkanbieters zum Ausstellen einer SIM-Karte richtig zu verstehen, und wenn er irgendeine Art von Kontoverwaltungsportal anbietet, um Ihre SIM-Karte zu verwalten oder Ihre Telefonnummer für eine bestimmte SIM-Karte zu sperren, können Sie sie in diesem Fall verwenden, um sich zu schützen.

Wenn Ihr Betreiber in seinen Verfahren etwas mies ist, können Sie Ihre Nummer (falls möglich) zu einem sichereren Betreiber portieren lassen. Sogar einige Betreiber stellen einen speziellen Code zur Verfügung, den Sie von Ihrem Telefon aus wählen können, um einen SIM-Wechselvorfall zu melden.

Einige Betreiber können dies mit einer Rückruffunktion erleichtern. Mit der Rückruffunktion kann der Betreiber jedes Mal, wenn der Mobilfunknetzbetreiber kontaktiert wird, um die SIM-Karte eines wahrscheinlichen Opfers neu auszustellen, das wahrscheinliche Opfer unter der Telefonnummer kontaktieren, die von der Person angegeben wurde, als er eine Rückruffunktion eingerichtet hat, und dies sicherstellen wenn er rechtmäßig eine SIM-Neuausstellung anfordert.

Andernfalls stellt der Betreiber keine neue SIM-Karte aus und der Angriff schlägt fehl. Wenn Ihr Mobilfunkanbieter also über eine Rückruffunktion verfügt, verwenden Sie diese, um sich vor dem SIM-Swap-Angriff zu schützen.

Einige Betreiber haben eine Zeitverzögerung (ca. 72 Stunden), bevor die SIM-Karte eines Kunden ausgetauscht wird. Überprüfen Sie, ob Ihr Spediteur über eine solche Einrichtung verfügt. Wenn ja, aktivieren Sie es auf Ihrer Telefonnummer, damit Sie ein Zeitfenster haben, bevor ein Betrüger mit seinen bösen Absichten Erfolg hat.

Überprüfen Sie Ihre Finanz- oder Bankverfahren

Einige Banken (oder Finanzinstitute) wenden Techniken an, um ihre Kunden mithilfe von SIM-Swap-Angriffen vor Finanzbetrug zu schützen. Eine solche Technik besteht darin, die Regulierungs-APIs des Landes zu verwenden, um zu überprüfen, ob ein Kunde kürzlich seine SIM-Karte ausgetauscht hat, bevor er Transaktionen durchführt.

Wenn dies der Fall ist, begrenzt die Bank die Transaktionen des Kunden für eine bestimmte Zeit oder wenn der Kunde den SIM-Swap physisch in einer Bankfiliale überprüft. Das Vereinigte Königreich, Australien und viele afrikanische Länder (wie Südafrika, Kenia, Mosambik und Nigeria) haben die erwähnte Technik implementiert. Überprüfen Sie daher, was Ihre Bank gegen einen SIM-Swap-Angriff schützt, und befolgen Sie alle Richtlinien der Bank, um SIM-Swap-Angriffe zu vermeiden.

Legen Sie eine PIN oder ein Passwort im Kontoverwaltungsportal Ihrer SIM-Karte oder Ihres Netzbetreibers fest

Gemäß den FTC-Empfehlungen ist es für einen Mobilfunknetzteilnehmer besser, eine PIN oder ein Passwort auf seiner SIM-Karte einzurichten. Um Änderungen an der Telefonnummer des Abonnenten ohne Zustimmung des Abonnenten zu verhindern, muss ein Abonnent außerdem seine Telefonnummer im Verwaltungsportal des Netzbetreibers sperren (falls verfügbar). Wenn Ihr Mobilfunkanbieter eine dieser Funktionen unterstützt, stellen Sie sicher, dass Sie diese Funktion nutzen, um in Zukunft Missgeschicke zu vermeiden.

Vermeiden Sie die Weitergabe personenbezogener Daten

Der Eckpfeiler eines SIM-Swipe-Angriffs sind die persönlichen Daten des Opfers, die von Mobilfunkbetreibern für die Neuausstellung oder Portierung einer Telefonnummer auf eine neue SIM-Karte benötigt werden. Wenn einem Angreifer die persönlichen Daten eines Opfers nicht zur Verfügung stehen, wird die Wahrscheinlichkeit eines Angriffs durch die Verwendung der SIM-Swapping-Methode minimiert, aber der Angreifer kann immer noch die Daten eines Opfers vom schwarzen Online-Markt kaufen, da die Daten des Opfers Teil einer Daten waren Bruch.

Um die Vorteile zu nutzen, stellen Sie also sicher, dass Sie Ihre persönlichen Daten niemals am Telefon oder online mit anderen teilen (selbst wenn jemand behauptet, dass dies unbedingt erforderlich ist). Eine andere Technik, die von Betrügern verwendet wird, besteht darin, ein Opfer von einer Nummer aus anzurufen, die wie die Hotline-Nummer des Mobilfunkbetreibers (oder einer anderen Regierungsbehörde wie dem Gesundheitsamt) aussieht, und zu versuchen, die persönlichen Daten des Opfers zu sammeln.

Geben Sie Ihre persönlichen Daten also nicht am Telefon weiter, auch nicht an Personen, die behaupten, von der Helpline des Betreibers oder von Regierungsbehörden zu stammen.

Vermeiden Sie die Verwendung derselben Telefonnummer für sensible Konten

Eine bewährte Methode, die verwendet werden kann, besteht darin, unterschiedliche Telefonnummern für verschiedene Dienste zu verwenden (was für manche Menschen eine Belastung sein wird), oder ein anderer Ansatz, den Sie verwenden können, besteht darin, eine einzige Nummer für Social-Media-Konten und dann eine andere Telefonnummer für andere Dienste zu verwenden (wie E-Mail, Banken usw.).

Bleiben Sie weg von der Mentalität, dass „Ich bin sicher“

Wenn die Betrüger eine Nummer mit der Brute-Force-Methode angreifen, schießen sie in freier Wildbahn, ohne zu wissen, wer das Ziel ist, und zu denken, dass ich in Sicherheit bin, da ich keine hochkarätige Person bin, kann Sie Ihr gesamtes digitales Leben kosten (Sie können Lesen Sie erneut den Abschnitt Schweregrad des Angriffs) und kann auch andere Probleme verursachen.

Es mag einige Leute geben, die denken, dass wir nichts zu verbergen haben, aber das ist nur eine faule Ausrede, weil solche Leute nicht vergessen, ihre Haustüren zu schließen, wenn sie das Haus verlassen.

Verwenden Sie Festnetztelefonnummern, eSIMs oder virtuelle Telefonnummern

Wann immer Sie eine Telefonnummer verwenden müssen, ist es immer besser, eine Festnetznummer zu verwenden, da diese Sie vor einem SIM-Swap-Angriff schützt. Wenn Sie Ihre Telefonnummer online teilen müssen, wählen Sie außerdem eine Festnetznummer.

Darüber hinaus können eSIMs Sie in einigen Ländern vor einem SIM-Swap-Angriff schützen, wenn die eSIM erst nach der physischen Verifizierung des Kunden im Franchise eines Unternehmens ausgestellt wird. Wenn Sie eine Mobiltelefonnummer verwenden und online teilen müssen, entscheiden Sie sich für eine virtuelle Nummer wie eine Google Voice- oder Google Fi-Nummer.

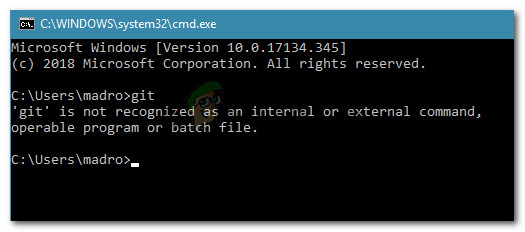

Verwenden Sie eine andere Art der Überprüfungsmethode

Viele Dienste bieten neben SMS auch Verifizierungsmethoden an, z. B. Google bietet Google Authenticator an, um Codes zu erhalten, wenn Sie sich bei Google anmelden, oder einen von YubiKey angebotenen Hardwareschlüssel. Es ist besser, diese Alternativen zu verwenden, um einen Anmeldecode zu generieren (anstelle einer SMS- oder anrufbasierten Autorisierung), damit Sie sich möglicherweise immer noch mit der Authentifizierungs-App anmelden können, wenn Sie den Zugriff auf Ihr Konto verlieren.

Verwenden Sie einen Passwort-Manager

Die Verwendung gemeinsamer oder ähnlicher Passwörter auf Websites ist ein großes Sicherheitsrisiko. Es ist besser, ein starkes und eindeutiges Passwort zu verwenden. Wenn Sie es gewohnt sind, gängige oder ähnliche Passwörter zu verwenden, können Sie zu einem Passwort-Manager wechseln, um eine Katastrophe zu vermeiden.

Halten Sie sich von verdächtigen E-Mails oder Nachrichten fern

Wenn Sie E-Mails oder Nachrichten erhalten (selbst von nahestehenden Personen), die verdächtig aussehen, dürfen Sie diese E-Mails/Nachrichten nicht öffnen oder auf einen Link in E-Mails/Nachrichten klicken, bis Sie zu 100 % sicher sind, dass der Link sicher ist, da Betrüger verdächtige verwenden E-Mails oder Nachrichten oder darin enthaltene Links, um Informationen über ein mögliches Opfer zu sammeln und dann den SIM-Swap-Angriff fortzusetzen.

Laden Sie außerdem niemals einen Anhang auf Ihr System/Gerät herunter, bis Sie absolut sicher sind, dass der Anhang legitim ist. Betrüger verwenden diese meistens, während sie Ihre Interessen (von Ihrem Social-Media-Konto) aus ihrer Sicht behalten, also fallen Sie nicht darauf herein.

Verwenden Sie Kredit-/Debitkarten zur einmaligen Verwendung

Sie können Online-Dienste (z. B. Privacy oder Blur) verwenden, um Kredit-/Debitkarten für den einmaligen Gebrauch oder wiederaufladbare Kredit-/Debitkarten zu erhalten, um zu vermeiden, dass Sie Ihre ursprünglichen Kredit-/Debitkarten online verwenden, um Schäden zu vermeiden, die bei Ihrer ursprünglichen Kreditkarte auftreten können Informationen werden von Betrügern mithilfe des SIM-Swap-Angriffs gestohlen.

Verwenden Sie die biometrische oder Hardwareschlüsselautorisierung

Immer mehr Dienste stellen auf biometrische Autorisierung um. Wenn Ihre Konten oder Dienste biometrische Autorisierung unterstützen, ist es besser, zu diesen Diensten zu wechseln, um SIM-Wechsel oder Hacking-Versuche zu vermeiden. Wenn Sie mit der Verwendung von Biometrie nicht vertraut sind, können Sie die Hardwareschlüsselautorisierung (wie YubiKey) übernehmen.

Biometrische Autorisierung verwenden

Verwenden Sie aktuelle Sicherheitstools auf Ihren Geräten

Das Internet ist nicht sicher, und eine Person muss Sicherheitstools (wie Antivirus, Firewall, Werbe- oder Popup-Blocker usw.) verwenden, um ihre Daten und Informationen zu schützen, insbesondere vor einem Phishing-Angriff, um die erforderlichen Informationen zu sammeln, um weiterzumachen ein SIM-Swap-Angriff. Hüten Sie sich vor diesen Browser-Popups oder verwenden Sie einen Werbe-/Popup-Blocker.

Teilen Sie niemals OTPs, 2FA-Codes oder führen Sie eine Aktion aus, die Sie nicht verstehen.

Betrüger werden versuchen, verschiedene Techniken anzuwenden, um die wahrscheinlichen Opfer anzulocken. Sie versuchen, OTP- und 2FA-Codes von Ihnen zu erhalten, um Ihre persönlichen Daten zu erhalten. Wenn eine Person Sie auffordert, eine bestimmte Zifferntaste zu drücken oder eine Aktion auf Ihrem Telefon auszuführen, tun Sie dies nicht, da Sie möglicherweise eine SIM-Wechselanfrage autorisieren, da viele Betreiber verlangen, dass Sie eine bestimmte Taste drücken (z. B. 1 in Indien). um einen SIM-Austauschvorgang zu autorisieren.

Das war’s, liebe Leserinnen und Leser; Wir haben unser Bestes gegeben, um das Thema durchzugehen, und hoffen, dass Sie alle vor einem SIM-Swap-Angriff geschützt sind.