Dahua Informations- und Sicherheitsbestimmungen. IFSEC Global

Während sich Menschen von physischen Heimwächtern, Sicherheitsbeamten und Wachtieren zu Überwachungskameras mit Videoüberwachung (DVR) abwenden, haben Hacker eine Sicherheitslücke in älteren Technologien gefunden, die den Zugriff auf installierte Konten für Heimüberwachungsgeräte verletzen was die Eigentümer gefährden kann. Dahua ist ein führendes Unternehmen für Sicherheits- und Überwachungstechnologie, das aktuelle sichere Lösungen anbietet, um veraltete Module durch bereits vorhandene Verbindungen und Kabel zu ersetzen. Es scheint jedoch, dass es eine Sicherheitslücke gibt, die seit 2013 bei Dahuas DVR-Geräten für die Sicherheitsabbildung bekannt ist, auf die ein Update zur Aktualisierung der Sicherheit gesendet wurde. Da jedoch viele Benutzer das kostenlose Upgrade nicht in Anspruch genommen haben, haben Tausende von Geräten dies getan Ihre Zugangsdaten wurden gestohlen und sind jetzt als gefährdet gekennzeichnet.

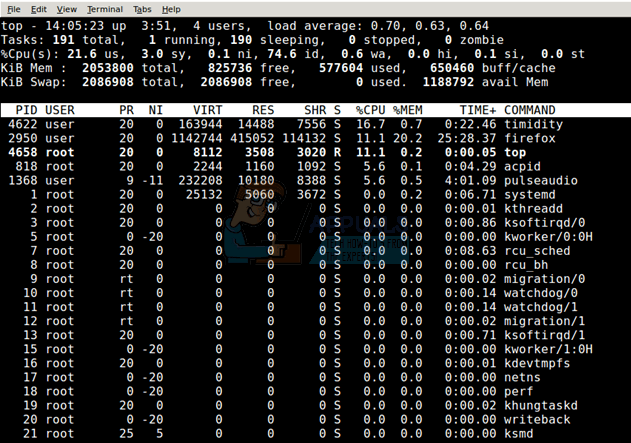

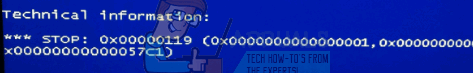

Der Exploit wurde eingehend untersucht und beschrieben, bevor er der Öffentlichkeit vorgestellt wurde. Das Bericht CVE-2013-6117, entdeckt und detailliert von Jake Reynolds, erklärt, dass der Exploit damit beginnt, dass ein Hacker ein Übertragungssteuerungsprotokoll mit dem Dahua-Gerät an Port 37777 für Nutzdaten startet. Auf diese Anforderung sendet das Gerät dann automatisch seine Anmeldeinformationen für das dynamische Domänennamensystem, mit denen der Hacker remote auf das Gerät zugreifen, den gespeicherten Inhalt manipulieren und seine Konfigurationen bearbeiten kann. Seitdem die Sicherheitsanfälligkeit gemeldet wurde, wurden Aktualisierungsanfragen gesendet. Da jedoch viele Benutzer auf die Upgrades verzichten wollten, wurden ihre Anmeldeinformationen gestohlen und sind jetzt auf ZoomEye verfügbar, einer Suchmaschine, die Informationen von verschiedenen Geräten und Online-Websites aufzeichnet.

ZoomEye Cyberspace-Suchmaschine. ICS ZoomEye

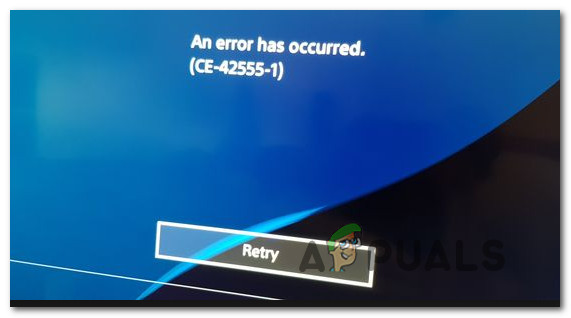

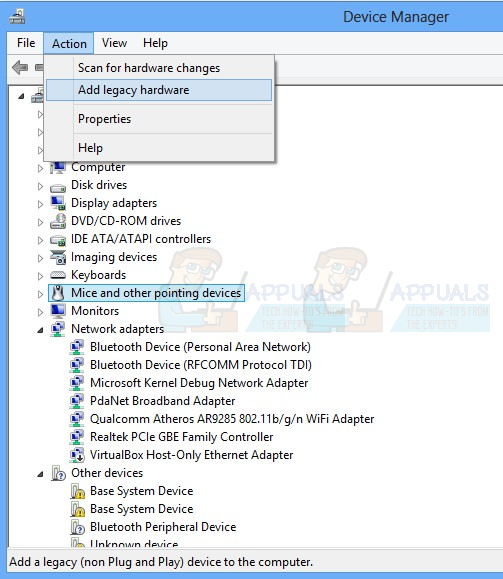

Dahua DVR-Geräte arbeiten über den TCP 37777-Port, über den sie mithilfe eines einfachen Binärprotokolls von einem entfernten Standort im Internet auf das Kamerasystem des DVR zugreifen. Zu keinem Zeitpunkt in diesem Prozess ist eine ausreichende Authentifizierung der Anmeldeinformationen erforderlich, wie dies bei einmaligen binären Prozeduren zu erwarten ist. Es ist eine direkte Verbindung zum Port des Geräts und ermöglicht den Zugriff auf aktuelle Filmmaterialströme sowie auf zuvor aufgenommenes Filmmaterial, das remote verwaltet und gelöscht werden kann. Mit ActiveX, PSS, iDMSS und dergleichen kann der Hacker auch die bereitgestellte Mindestanmeldeseite umgehen. Auf diese Weise kann der Hacker nicht autorisierte Anforderungen senden, die alles tun können, um den DVR zu löschen und die Zugangsdaten zu ändern. In einem anderen Szenario kann ein Hacker auf den TCP 37777-Port zugreifen, um die Firmware und die Seriennummer des verwendeten DVR zu ermitteln. Durch die Verwendung der einmaligen Binärprotokolle im Folgenden kann er E-Mail-, DDNS- und FTP-Informationen abrufen, die auf dem Gerät gespeichert sind. Diese Informationen können verwendet werden, um über die Anmeldeseite des DVR-Fernzugriffs-Webportals zu folgen, und dann kann der Hacker auf die Streams und das Filmmaterial von Interesse zugreifen. Dies ist der Fall, wenn der Hacker den Prozess nicht überlistet und die Anmeldeseite nicht vollständig umgeht, wie bereits erwähnt.

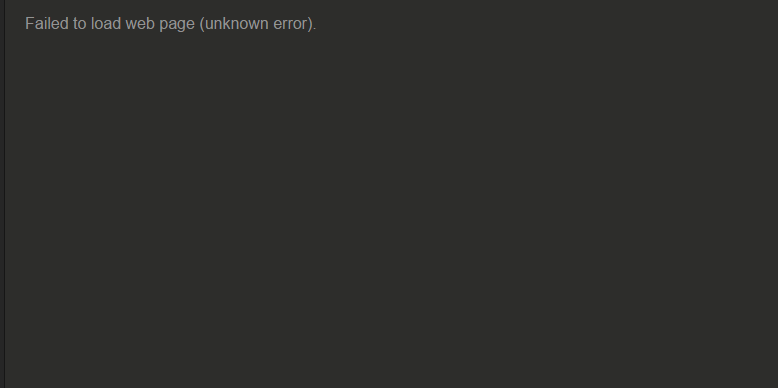

Remote-Web-Anmeldeseite. Tiefensicherheit

Wenn Sie sich die Aufzeichnungen von ZoomEye ansehen, wird deutlich, dass diese Sicherheitsanfälligkeit ausgenutzt wurde, um auf Hunderttausende von DVRs zuzugreifen und deren Zugangsdaten für die Fernanzeige über das Webportal des Produkts abzurufen. Protokolle von Tausenden von Passwörtern werden in ZoomEye im einfachen Zugriff gespeichert, und eine einfache Suche nach Passwörtern oder Benutzernamen kann unglaublich viele Treffer liefern. Beim Durchsuchen der zusammengestellten Daten ist es nicht beruhigend zu sehen, dass sich rund 14.000 Personen dafür entscheiden, ihr Passwort als 'Passwort' zu behalten, aber dies ist nicht das direkte Problem dieser Sicherheitsanfälligkeit. Dahua hat ein Update veröffentlicht, das weitere Sicherheitsstufen bietet, um den unbefugten Zugriff auf das Filmmaterial der Kamera zu verhindern. Trotzdem hält der Fernzugriff den gesamten Prozess ein wenig unruhig, da der Zugriff und der Eigentümer nicht zeitlich und örtlich eingeschränkt sind kann von weitem auf seine Kameras zugreifen, ein Hacker, der es schafft, die Anmeldeinformationen zu stehlen, kann dies auch. Wie oben erläutert, ist es nicht allzu schwierig, diese zu stehlen, wenn alle Dahua-Geräte an einheitlichen Ports und Verbindungen arbeiten.

![League of Legends zu langsames Herunterladen [Korrekturen]](https://jf-balio.pt/img/how-tos/45/league-legends-downloading-too-slow.jpg)