MEGA

Die Trojaner-Erweiterung von MEGA Chrome wurde mit einer saubereren Version 3.39.5 aktualisiert, nachdem ein unbekannter Angreifer die Trojaner-Version auf 4 in den Webshop von Google Chrome hochgeladen hattethvon September. Bei der automatischen Aktualisierung oder Installation fordert die Chrome-Erweiterung erhöhte Berechtigungen an, die ursprünglich von der tatsächlichen Erweiterung nicht benötigt werden. Falls die Erlaubnis erteilt wurde, wurden die Anmeldeinformationen von Websites wie live.com, amazon.com, github.com und google.com, mymonero.com, myetherwallet.com, idex.market und HTTP Post-Anfragen an den Server anderer Websites exfiltriert befindet sich in der Ukraine.

Vier Stunden nach diesem Verstoß ergriff MEGA sofort Maßnahmen und aktualisierte die Trojaner-Erweiterung mit einer saubereren Version 3.39.5, wodurch die betroffenen Installationen automatisch aktualisiert wurden. Aufgrund dieses Verstoßes hat Google diese Erweiterung nach fünf Stunden aus dem Webshop von Chrome entfernt.

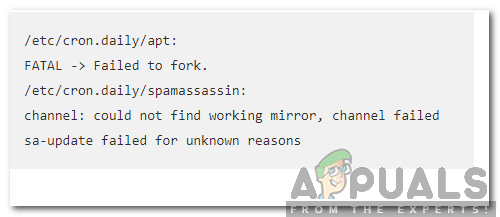

Das relevanter Blog von MEGA gab den Grund für diese Sicherheitsverletzung an und gab Google die Schuld: „Leider hat Google beschlossen, Publisher-Signaturen für Chrome-Erweiterungen nicht zuzulassen, und verlässt sich nun ausschließlich darauf, sie nach dem Hochladen in den Chrome-Webstore automatisch zu signieren, wodurch eine wichtige Barriere für externe Benutzer beseitigt wird Kompromiss. MEGAsync und unsere Firefox-Erweiterung werden von uns signiert und gehostet und könnten daher diesem Angriffsvektor nicht zum Opfer gefallen sein. Während unsere mobilen Apps von Apple / Google / Microsoft gehostet werden, sind sie von uns kryptografisch signiert und daher auch immun. “

Laut dem Blog Von dieser Sicherheitsverletzung waren nur diejenigen Benutzer betroffen, bei denen zum Zeitpunkt dieses Vorfalls die MEGA Chrome-Erweiterung auf ihrem Computer installiert war. Das automatische Datum wurde aktiviert und zusätzliche Berechtigungen wurden akzeptiert. Wenn Version 3.39.4 neu installiert wurde, wirkt sich die Trojaner-Erweiterung auch auf die Benutzer aus. Ein weiterer wichtiger Hinweis für die Benutzer war das MEGA-Team: „Bitte beachten Sie, dass Sie beim Besuch einer Website oder bei Verwendung einer anderen Erweiterung, die Klartextanmeldeinformationen über POST-Anforderungen sendet, entweder durch direkte Formularübermittlung oder über einen XMLHttpRequest-Hintergrundprozess ( MEGA gehört nicht dazu. Beachten Sie, dass Ihre Anmeldeinformationen auf diesen Websites und / oder Anwendungen kompromittiert wurden, während die Trojaner-Erweiterung aktiv war. “

Allerdings die Benutzer, die darauf zugreifen https://mega.nz ohne Chrome-Erweiterung wird nicht beeinflusst.

Im letzten Teil ihres Blogs entschuldigten sich Mega-Entwickler für die Unannehmlichkeiten, die den Benutzern aufgrund dieses speziellen Vorfalls entstanden waren. Sie behaupteten, dass MEGA, wo immer möglich, strenge Freigabeverfahren mit einer Codeüberprüfung durch mehrere Parteien, kryptografischen Signaturen und einem robusten Build-Workflow anwendete. MEGA gab außerdem an, dass es die Art des Angriffs und die Art und Weise, wie der Täter Zugriff auf das Chrome Web Store-Konto erhalten hat, aktiv untersucht.