Microsoft

Microsoft hat seit Anfang des Jahres zahlreiche Hinweise veröffentlicht, um die spekulativen Sicherheitslücken bei der Ausführung von Seitenkanälen in den Intel Core- und Xeon-Prozessoren zu beheben. Die fraglichen Schwachstellen waren nämlich Spectre und Metldown. Microsoft hat gerade einen weiteren Hinweis für eine spekulative Sicherheitsanfälligkeit im Seitenkanal veröffentlicht: den L1 Terminal Fault (L1TF).

Laut dem beratend freigegeben, diesem L1-Terminalfehler wurden drei CVE-Kennungen zugewiesen. Der erste, CVE-2018-3615, bezieht sich auf die L1TF-Sicherheitsanfälligkeit in den Intel Software Guard Extensions (SGX). Der zweite, CVE-2018-3620, bezieht sich auf die L1TF-Sicherheitsanfälligkeit im Betriebssystem- und Systemverwaltungsmodus (SMM). Der dritte, CVE-2018-3646, bezieht sich auf die L1TF-Sicherheitsanfälligkeit im Virtual Machine Manager (VMM).

Das mit diesen Sicherheitsanfälligkeiten verbundene Hauptrisiko besteht darin, dass private Daten für böswillige Hacker aus der Ferne und virtuell zugänglich sein können, wenn die Seitenkanäle durch die Sicherheitsanfälligkeit L1TF ausgenutzt werden. Ein solcher Exploit erfordert jedoch, dass der Angreifer das betreffende Gerät vorab in die Hände bekommt, um Berechtigungen für die Ausführung von Code auf dem beabsichtigten Gerät zu erteilen.

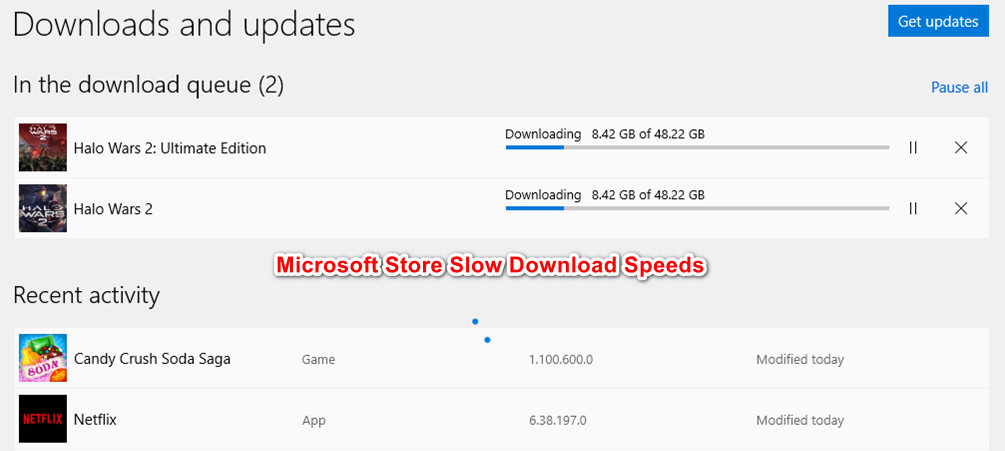

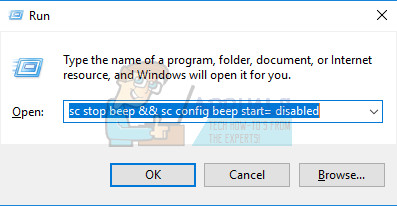

Um die Folgen dieser Sicherheitsanfälligkeit zusammen mit mehreren ähnlichen Exploit-Möglichkeiten abzuschwächen, hat Microsoft eine Reihe von Updates veröffentlicht, die auf die Lücken und Ketten abzielen, über die Angreifer einen solchen Zugriff erhalten können. Windows-Benutzer werden aufgefordert, ihre Geräte mit den neuesten Updates auf dem neuesten Stand zu halten und alle Patches, Schutzfunktionen und Firmware-Updates anzuwenden, sobald sie veröffentlicht wurden.

Für Unternehmenssysteme, die das Microsoft Windows-Betriebssystem verwenden, wird Administratoren empfohlen, ihre Netzwerksysteme auf die Verwendung riskanter Plattformen und den Grad ihrer Integration in die allgemeine Verwendung des Unternehmens zu untersuchen. Anschließend wird ihnen empfohlen, die Virtualization Based Security (VBS) in ihren Netzwerken zu protokollieren und bestimmte Clients anzusprechen, die zum Sammeln von Auswirkungsdaten verwendet werden. Nach der Analyse des Bedrohungsniveaus sollten Administratoren die relevanten Patches für die relevanten riskanten Clients anwenden, die in ihren IT-Infrastrukturen eingesetzt werden.

Stichworte Microsoft