Oracle MySQL

In den Server- und Client-Komponenten der Oracle MySQL-Plattform wurden 15 Sicherheitslücken mit mittlerer Priorität gefunden. Den Sicherheitslücken wurden die CVE-Labels zugewiesen CVE-2018-2767 , CVE-2018-3054 , CVE-2018-3056 , CVE-2018-3058 , CVE-2018-3060 , CVE-2018-3061 , CVE-2018-3062 , CVE-2018-3063 , CVE-2018-3064 , CVE-2018-3065 , CVE-2018-3066 , CVE-2018-3070 , CVE-2018-3071 , CVE-2018-3077 , CVE-2018-3081 . Die Ausnutzung dieser Sicherheitsanfälligkeiten erfordert, dass der Angreifer über mehrere Protokolle Netzwerkzugriff erhält, um den MySQL-Server zu gefährden.

CVE-2018-2767 (CVSS 3.0 Base Score 3.1) wirkt sich auf den Server aus: Sicherheit: Verschlüsselungsunterkomponente, die Versionen bis 5.5.60, 5.6.40 und 5.7.22 betrifft. Wenn die Sicherheitsanfälligkeit ausgenutzt wird, kann sie dem Angreifer unbefugten Lesezugriff ermöglichen.

CVE-2018-3054 (CVSS 3.0 Base Score 4.9) wirkt sich auf die Server: DDL-Unterkomponente aus. Es betrifft alle Versionen bis 5.7.22 und 8.0.11. Diese Sicherheitsanfälligkeit kann leicht ausgenutzt werden und ermöglicht es einem Angreifer, das System wiederholt mit einem DoS zum Absturz zu bringen.

CVE-2018-3056 (CVSS 3.0 Base Score 4.3) wirkt sich auf die Unterkomponente Server: Sicherheit: Berechtigungen aus. Es betrifft alle Versionen bis 5.7.22 und 8.0.11. Die Sicherheitsanfälligkeit wurde als leicht ausnutzbar eingestuft, sodass der Angreifer nicht autorisierten Lesezugriff auf eine Teilmenge der von MySQL Server lesbaren Daten erhält.

CVE-2018-2058 (CVSS 3.0 Base Score 4.3) wirkt sich auf die MyISAM-Unterkomponente aus. Dies betrifft Versionen bis 5.5.60, 5.6.40 und 5.7.22. Die Sicherheitsanfälligkeit wird als leicht ausnutzbar eingestuft, sodass ein Angreifer nicht autorisiert den Zugriff auf MySQL-Serverdaten aktualisieren, einfügen oder löschen kann.

CVE-2018-3060 (CVSS 3.0 Base Score 6.5) wirkt sich auf die ImoDB-Unterkomponente aus. Dies betrifft Versionen bis 5.7.22 und 8.0.11. Es ist leicht ausnutzbar und ein erfolgreicher Exploit ermöglicht es einem Angreifer, kritische Serverdaten zu erstellen, zu löschen oder zu ändern sowie das System wiederholt mit einem vollständigen DoS zum Absturz zu bringen.

CVE-2018-3061 (CVSS 3.0 Base Score 4.9) wirkt sich auf die DML-Unterkomponente aus. Es betrifft Versionen bis 5.7.22. Die Sicherheitsanfälligkeit kann leicht ausgenutzt werden und ermöglicht einen wiederholten DoS-Absturz.

CVE-2018-3062 (CVSS 3.0 Base Score 5.3) wirkt sich auf die Memcached-Unterkomponente aus. Dies betrifft Versionen bis 5.6.40, 5.7.22 und 8.0.11. Die Sicherheitsanfälligkeit ist schwer auszunutzen, aber ein erfolgreicher Angriff kann einen häufig wiederholbaren DoS-Absturz des Servers ermöglichen.

CVE-2018-3063 (CVSS 3.0 Base Score 4.9) wirkt sich auf die Unterkomponente Server: Sicherheit: Priveleges aus. Es betrifft Versionen bis 5.5.60. Es ist leicht ausnutzbar und ermöglicht einen vollständigen, häufig wiederholbaren DoS-Absturz.

CVE-2018-3064 (CVSS 3.0 Base Score 7.1) wirkt sich auf die InnoDB-Unterkomponente aus. Dies betrifft Versionen bis 5.6.40, 5.7.22 und 8.0.11. Es ist leicht ausnutzbar und ermöglicht es einem Angreifer mit geringen Berechtigungen, Serverdaten zu aktualisieren, einzufügen oder zu löschen und wiederholt einen DoS-Absturz zu verursachen.

CVE-2018-3065 (CVSS 3.0 Base Score 6.5) wirkt sich auf die DML-Unterkomponente aus. Dies betrifft Versionen bis 5.7.22 und 8.0.11. Exploit ermöglicht wiederholten DoS-Absturz.

CVE-2018-3066 (CVSS 3.0 Base Score 3.3) wirkt sich auf die Unterkomponente Server: Optionen aus. Dies betrifft Versionen bis 5.5.60, 5.6.40m und 5.7.22. Die schwer auszunutzende Sicherheitsanfälligkeit ermöglicht das Lesen, Aktualisieren, Einfügen oder Löschen des Zugriffs auf Serverdaten.

CVE-2018-3070 (CVSS 3.0 Base Score 6.5) wirkt sich auf die Client-Unterkomponente mysqldump aus. Dies betrifft Versionen bis 5.5.60, 5.6.40 und 5.7.22. Exploit ermöglicht einen wiederholbaren DoS-Absturz.

CVE-2018-3071 (CVSS 3.0 Base Score 4.9) wirkt sich auf die Unterkomponente Audit Log aus. Es betrifft Versionen bis 5.7.22. Durch das Ausnutzen dieser Sicherheitsanfälligkeit kann ein Angreifer einen wiederholbaren DoS-Absturz verursachen.

CVE-2018-3077 (CVSS 3.0 Base Score 4.9) wirkt sich auf die Server: DDL-Unterkomponente aus. Dies betrifft Versionen bis 5.7.22 und 8.0.11. Exploit ermöglicht wiederholbaren DoS-Absturz.

CVE-2018-3081 (CVSS 3.0 Base Score 5.0) wirkt sich auf die Unterkomponente Client-Programme der MySQL-Client-Komponente aus. Dies betrifft Versionen bis 5.5.60, 5.6.40, 5.7.22 und 8.0.11. Die Sicherheitsanfälligkeit ist schwer auszunutzen, aber wenn sie ausgenutzt wird, können sie den Zugriff auf Daten, auf die über MySQL Client zugegriffen werden kann, aktualisieren, einfügen oder löschen sowie einen wiederholbaren DoS-Absturz verursachen.

Gemäß den Hinweisen ( 1 /. 2 ) auf der Ubuntu-Website veröffentlicht. Um die durch diese Sicherheitsanfälligkeiten verursachten Bedrohungen zu beheben, wurden Paketaktualisierungen für die jeweiligen Ubuntu-Versionen veröffentlicht. Das Update MySQL-Server-5.7 - - 5.7.2.3-0ubuntu0.18.04.1 ist für Ubuntu 18.04 LTS und MySQL-Server-5.7 - - 5.7.2.3-0ubuntu0.16.04.1 ist für Ubuntu 16.04 LTS. Das Update für Ubuntu 14.04 LTS und Ubuntu 12.04 ESM ist MySQL-Server-5.5 - - 5.5.61-0ubuntu0.14.04.1 und mysql-server-5.5 - 5.5.61-0ubuntu0.12.04.1 . Diese Updates können auf der Website heruntergeladen und direkt installiert werden.

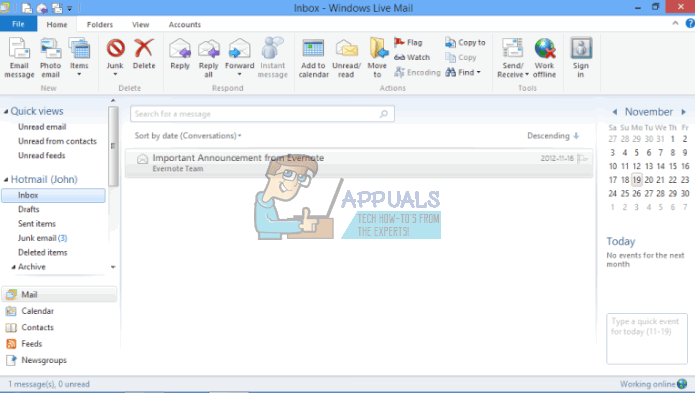

Sie können auch den Update Manager für den Desktop öffnen und die ausstehenden Updates auf der Registerkarte Einstellungen überprüfen. Wenn Sie auf die Updates klicken und mit der Installation fortfahren, werden die Patches angewendet. In einem Update-Notifier-Common-Paket für einen Server können Sie nach Updates suchen, und zwar mit den folgenden Optionen: 'sudo apt-get update' und 'sudo apt-get dist-upgrade'. Wenn Sie zulassen, dass Berechtigungen mit den Updates fortfahren, können Sie diese direkt installieren.

![[UPDATE] Die Datei konnte in der geschützten Ansicht nicht geöffnet werden](https://jf-balio.pt/img/how-tos/02/file-couldn-t-open-protected-view.jpeg)