Wireshark Packet Analyzer. Oanalista

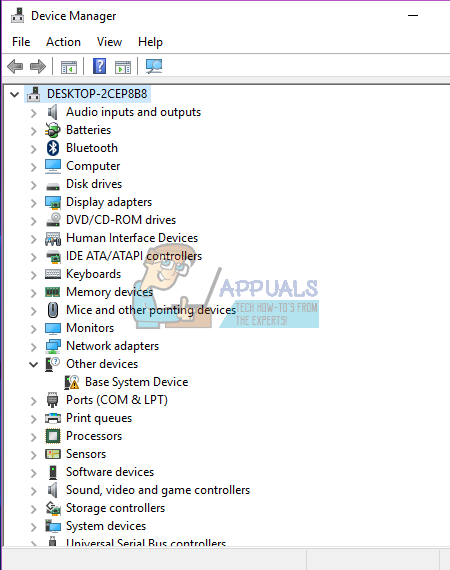

Im Wireshark-Netzwerkprotokollanalysator wurde eine Sicherheitslücke in Bezug auf die Umgehung entdeckt. Die Sicherheitslücke, gekennzeichnet CVE-2018-14438 , betrifft den kostenlosen Open Source Packet Analyzer in allen Versionen bis 2.6.2. Das Risiko besteht darin, dass die Zugriffssteuerungsliste, die Benutzer und ihre Rechte verwaltet, für einen Mutex mit dem Namen 'Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}' gilt. Diese Mutex-Funktion wird kontinuierlich für Wireshark und miteinander verbundene Prozesse ausgeführt, sodass das NSIS-Installationsprogramm den Benutzer darüber informieren kann, dass Wireshark betriebsbereit ist.

Diese Mutex-Funktion in wsutil / file_util.c ruft SetSecurityDescriptorDacl auf und kann einen Null-Deskriptor in der DACL festlegen. Die Möglichkeit, auf diese Weise Null-ACLs zu erstellen, kann von jedem Remoteangreifer ausgenutzt werden, der möglicherweise für alle Benutzer, einschließlich des Administrators, Null setzen kann, wodurch die Kontrolle aller eingeschränkt wird, während dem Hacker Zugriff gewährt wird, um Rechte einzuschränken, eigene Rechte zu missbrauchen und beliebigen Code auszuführen.

Diese Sicherheitsanfälligkeit wird als Fehler in der allgemeinen Dienstprogrammkomponente (libwsutil) des Paketanalysators eingestuft, insbesondere als Fehler in der nicht ordnungsgemäßen SetSecurityDescriptorDacl-Funktion. Zu diesem Zeitpunkt wurde es als eine Anfälligkeit mit relativ geringem Risiko eingestuft. Die sofortige Antwort besteht darin, sicherzustellen, dass nur Nicht-Null-Deskriptoren festgelegt werden können, die Auswirkungen auf die Sicherheit jedoch nicht bekannt sind. Ein Update oder Patch wurde noch nicht veröffentlicht, um diese Sicherheitsanfälligkeit zu beheben.