Logos, die erstellt wurden, um die Sicherheitslücken bei Meltdown und Spectre zu kennzeichnen. Bildnachweis: The Hacker News

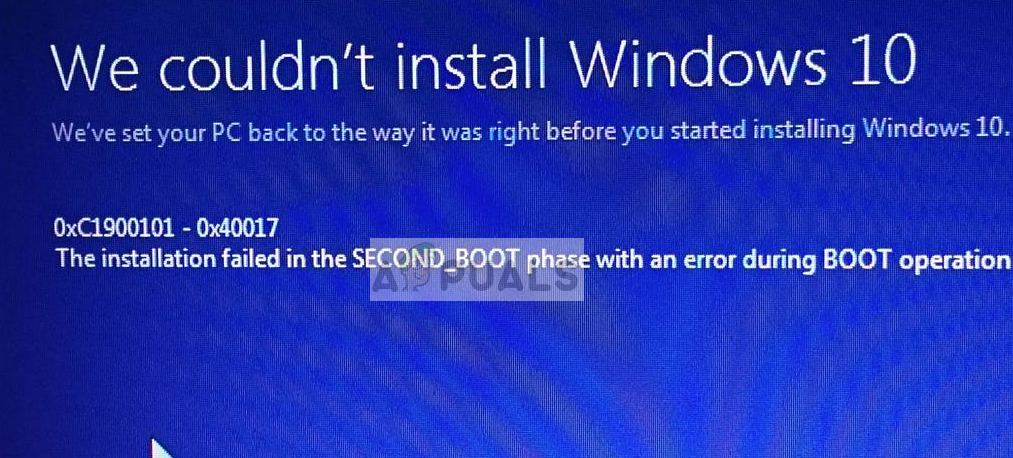

Im Sommer 2017 wurde von Technologieherstellern ein Mikroprozessor entdeckt, der die Sicherheitsanfälligkeit infiziert, und Anfang dieses Jahres wurden Informationen über die Sicherheitsanfälligkeit mit dem Namen „Spectre“ veröffentlicht. Seitdem hat Intel, dessen Chips genau das Richtige waren, 100.000 US-Dollar für die Meldung von Sicherheitslücken in der Spectre-Klasse aufgewendet, und Vladimir Kiriansky vom MIT und der selbstgesteuerte Carl Waldspurger haben sich den Geldpreis für die Weitergabe gesichert Detaillierte Untersuchungen zu den beiden neuesten Sicherheitslücken in Version 1: Spectre 1.1 und Spectre 1.2.

Bei Kiriansky und Waldspurger Papier- Es wurde am 10. Juli 2018 veröffentlicht und beschreibt die Details der Schwachstellen Spectre 1.1 und Spectre 1.2. Es wird erklärt, dass erstere spekulative Speicher nutzen, um spekulative Pufferüberläufe zu erzeugen, während spekulative Speicher schreibgeschützte Daten überschreiben können ”In einem Mechanismus ähnlich dem, der in der als Meltdown bekannten Sicherheitsanfälligkeit der Spectre 3.0-Klasse verwendet wird. Aufgrund der fundamentalen Natur der Spectre-Klassenfehler können sie nicht vollständig durch eine Reihe von Updates oder Patches vereitelt werden. Sie erfordern eine vollständige Änderung des grundlegenden Computerverarbeitungsdesigns. Die gute Nachricht in dieser Angelegenheit ist jedoch, dass die Angriffe können nur auf Geräten stattfinden, die eine größere Nutzungsfreiheit ermöglichen, wenn der Schadcode verhindert und ausgeführt werden kann.

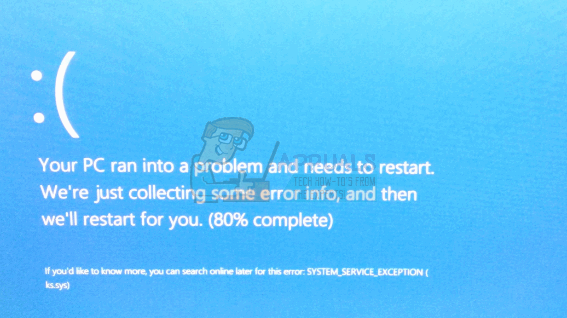

Um eine Ausnutzung zu verhindern, hat Microsoft Windows Softwareupdates veröffentlicht, mit denen die Sicherheitsdefinitionen des Betriebssystems aktualisiert werden, und der Chrome-Browser hat Sicherheitsupdates veröffentlicht, die verhindern, dass das Javascript einer Site auf das einer anderen Site zugreift, um die Umgehung von Code aus einem Speicher zu stoppen Lage zu einem anderen im Großen und Ganzen. Durch einfaches Aktualisieren an diesen beiden Fronten wird das Risiko einer Ausnutzung um 90% reduziert, da das Gerät an der Startseite geschützt und die Injektion von Malware aus dem Internet eingeschränkt wird. Ohne residente bösartige Inhalte, die das Cache-Timing verwenden, um an bestimmten Punkten anzugreifen, um auf dem Gerät gespeicherte private Informationen zu extrahieren, sind Geräte angeblich vor den Angriffen der Spectre-Klasse sicher.

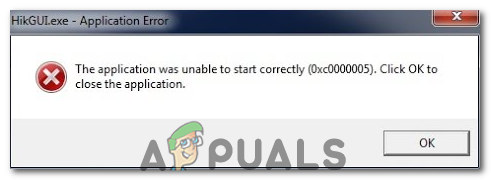

Intel hat Systemupdates veröffentlicht, um die Exploits im aktuellen Status seiner Geräte so gut wie möglich zu patchen, und Microsoft hat auf seiner Website benutzerfreundliche Anleitungen zur Schadensbegrenzung veröffentlicht, mit denen Benutzer die Angriffe vermeiden können, indem sie einige einfache Schritte auch auf ihren eigenen PCs ausführen . Die Auswirkungen der Schwachstellen der Spectre-Klasse variieren von Zweig zu Fehler, können jedoch so weit wie praktisch nichts ruhen. Andererseits können Sicherheitsrisiken durch Extrahieren von Daten oder sogar physische Bedrohungen für das Gerät durch Überlastung des Prozessors auftreten so dass es bei einigen HP Spectre-Geräten, die von der Spectre 3.0 Meltdown-Sicherheitsanfälligkeit betroffen sind, nicht ironischerweise überhitzt.

Um den Spectre-Klassenvirus zu verstehen und warum wir ihn möglicherweise nicht bald abwaschen, muss man die Art der in den heutigen Computerprozessoren verwendeten Methodik verstehen, die in der Intel-Analyse der Seitenkanäle für spekulative Ausführung ausführlich erläutert wird Weißes Papier . In einem Wettlauf um die größte Rechenleistung haben viele Prozessoren wie Intel selbst eine spekulative Ausführung eingesetzt, die einen Befehl im Voraus vorwegnimmt, um eine nahtlose Ausführung zu ermöglichen, bei der nicht auf die Ausführung vorheriger Befehle gewartet werden muss, bevor der nächste ausgeführt werden kann. Um die Vorhersagen zu verbessern, verwendet der Mechanismus Seitenkanal-Cache-Methoden, die das System beobachten. In diesem Fall kann ein Cache-Timing-Seitenkanal verwendet werden, um zu messen, ob eine bestimmte Information auf einer bestimmten Cache-Ebene vorhanden ist. Dies wird anhand der Zeit gemessen, die zum Abrufen der Werte benötigt wird. Je länger die Speicherzugriffsdauer dauert, desto mehr kann davon ausgegangen werden, dass das Datenelement weiter entfernt ist. Der Missbrauch dieses stillen Beobachtungsmechanismus in Computerprozessoren hat zu einem potenziellen Seitenkanalverlust privater Informationen geführt, indem deren Wert auf die gleiche Weise geschätzt wird, wie dies zur Vorhersage der Befehlsausführung wie beabsichtigt erfolgt.

Die Schwachstellen der Spectre-Klasse funktionieren so, dass dieser Mechanismus ausgenutzt wird. Die erste Variante ist eine, bei der eine Malware einen Pseudo-Befehlscode sendet, der die spekulativen Operationen auffordert, um auf den Speicherort im Speicher zuzugreifen, der zum Fortfahren erforderlich ist. Speicherorte, die normalerweise nicht im Speicher verfügbar sind, werden über diesen Bypass für Malware verfügbar gemacht. Sobald der Angreifer in der Lage ist, die Malware an einem Ort zu platzieren, an dem er Informationen extrahieren möchte, kann die Malware den spekulativen Mitarbeiter weiter außerhalb der Grenzen schicken, um Vorgänge abzurufen, während der interessierende Speicher in der Cache-Ebene verloren geht. Die zweite Variante der Schwachstellen der Spectre-Klasse verwendet einen ähnlichen Ansatz, mit Ausnahme einer verzweigten Seitenlinie, die Datenwerte in Zusammenarbeit mit einer spekulativen Mainstream-Operation auf die gleiche Weise ableitet.

Wie Sie jetzt verstehen können, können Sie praktisch nichts tun, um dieses Problem zu beheben, da böswillige Akteure es geschafft haben, ihre Zähne in die Lücken der Struktur zu stecken, die die Grundlage für Intel-Computerprozessoren (und andere einschließlich IRM-Computerprozessoren) bilden . Die einzige Maßnahme, die zu diesem Zeitpunkt ergriffen werden kann, ist eine vorbeugende Abschwächungsmaßnahme, die verhindert, dass sich solche böswilligen Akteure im System befinden und diese grundlegende Sicherheitsanfälligkeit des Geräts ausnutzen.

Intel: der am stärksten betroffene Prozessor