MikroTik.

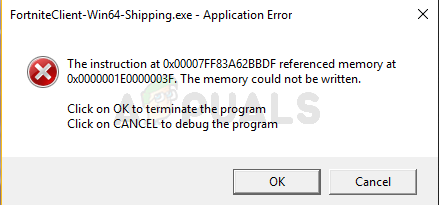

Was ein kleiner Website-Kompromiss gewesen sein könnte, war ein massiver Cryptojack-Angriff. Simon Kenin, ein Sicherheitsforscher bei Trustwave, war gerade von einem Vortrag auf der RSA Asia 2018 über Cyberkriminelle und die Verwendung von Kryptowährungen für böswillige Aktivitäten zurückgekehrt. Nennen wir es Zufall, aber unmittelbar nach seiner Rückkehr in sein Büro bemerkte er einen massiven Anstieg von CoinHive und stellte bei weiterer Überprüfung fest, dass es speziell mit MikroTik-Netzwerkgeräten in Verbindung steht und stark auf Brasilien abzielt. Als Kenin sich eingehender mit der Erforschung dieses Ereignisses befasste, stellte er fest, dass bei diesem Angriff über 70.000 MikroTik-Geräte ausgenutzt wurden, eine Zahl, die seitdem auf 200.000 gestiegen ist.

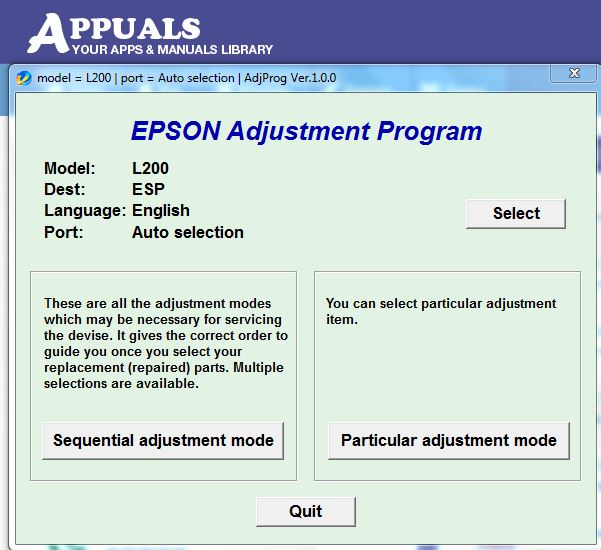

Die Shodan-Suche nach MikroTik-Geräten in Brasilien mit CoinHive ergab über 70.000 Ergebnisse. Simon Kenin / Trustwave

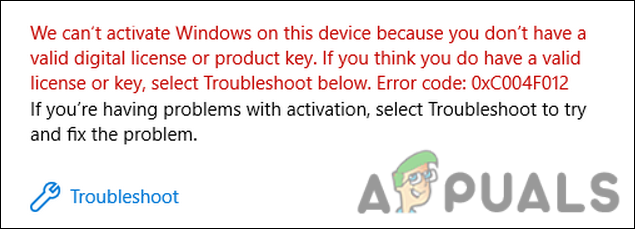

„Dies könnte ein bizarrer Zufall sein, aber bei weiterer Prüfung stellte ich fest, dass alle diese Geräte denselben CoinHive-Sitekey verwendeten, was bedeutet, dass sie letztendlich alle in die Hände einer Einheit gelangen. Ich habe nach dem CoinHive-Site-Key gesucht, der auf diesen Geräten verwendet wird, und festgestellt, dass sich der Angreifer tatsächlich hauptsächlich auf Brasilien konzentriert hat. “

Die Shodan-Suche nach dem CoinHive-Sitekey ergab, dass alle Exploits demselben Angreifer nachgaben. Simon Kenin / Trustwave

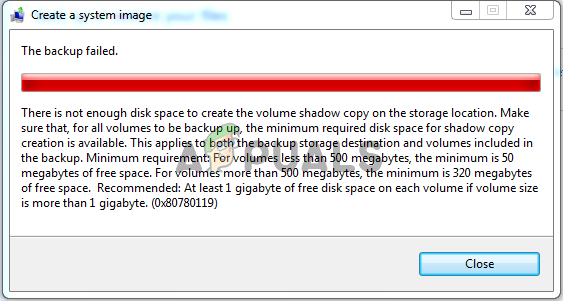

Kenin vermutete zunächst, dass der Angriff ein Zero-Day-Exploit gegen MikroTik war, stellte jedoch später fest, dass die Angreifer eine bekannte Sicherheitslücke in den Routern ausnutzten, um diese Aktivität auszuführen. Diese Sicherheitsanfälligkeit wurde registriert und am 23. April wurde ein Patch veröffentlicht, um die Sicherheitsrisiken zu verringern. Wie bei den meisten derartigen Updates wurde die Version jedoch ignoriert und viele Router arbeiteten mit der anfälligen Firmware. Kenin fand Hunderttausende solcher veralteter Router auf der ganzen Welt, Zehntausende, die er entdeckte, befanden sich in Brasilien.

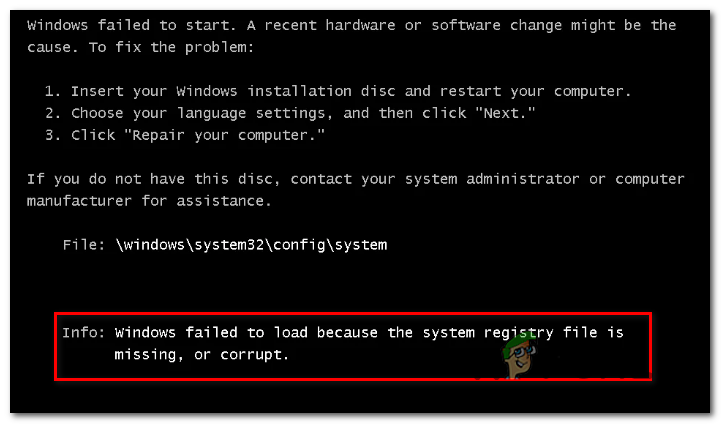

Zuvor wurde festgestellt, dass die Sicherheitsanfälligkeit die Ausführung von Remote-Schadcode auf dem Router ermöglicht. Dieser jüngste Angriff hat es jedoch geschafft, einen Schritt weiter zu gehen, indem dieser Mechanismus verwendet wurde, um „das CoinHive-Skript in jede Webseite einzufügen, die ein Benutzer besucht hat“. Kenin bemerkte auch, dass die Angreifer drei Taktiken anwendeten, die die Brutalität des Angriffs erhöhten. Es wurde eine vom CoinHive-Skript unterstützte Fehlerseite erstellt, auf der das Skript jedes Mal ausgeführt wurde, wenn ein Benutzer beim Surfen auf einen Fehler stieß. Darüber hinaus wirkte sich das Skript auf Besucher bestimmter Websites mit oder ohne MikroTik-Router aus (obwohl die Router in erster Linie das Mittel zum Einfügen dieses Skripts waren). Es wurde auch festgestellt, dass der Angreifer eine MiktoTik.php-Datei verwendet, die so programmiert ist, dass CoinHive in jede HTML-Seite eingefügt wird.

Da viele Internet Service Provider (ISPs) MikroTik-Router verwenden, um Unternehmen eine Massenkonnektivität im Internet bereitzustellen, wird dieser Angriff als Bedrohung auf hoher Ebene angesehen, die nicht gegen ahnungslose Benutzer zu Hause gerichtet war, sondern eine massive Bedrohung darstellte Schlag auf große Firmen und Unternehmen. Darüber hinaus hat der Angreifer auf den Routern ein Skript 'u113.src' installiert, mit dem er später andere Befehle und Code herunterladen kann. Auf diese Weise kann der Hacker den Zugriffsstrom über die Router aufrechterhalten und alternative Standby-Skripts ausführen, falls der ursprüngliche Site-Schlüssel von CoinHive blockiert wird.

Quelle TrustWave

![[UPDATE] Die Datei konnte in der geschützten Ansicht nicht geöffnet werden](https://jf-balio.pt/img/how-tos/02/file-couldn-t-open-protected-view.jpeg)