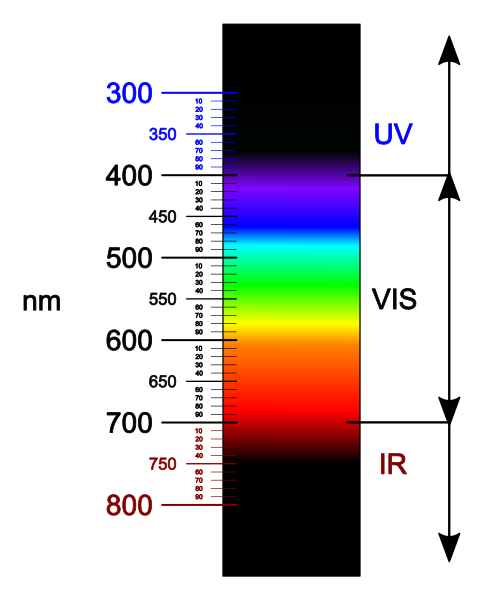

Nach der Entdeckung der Schwachstellen der Spectre- und Meltdown-Klasse haben Giorgi Maisuradze, Professor Dr. Christian Rossow und ihr Forscherteam am CISPA Helmholtz Center in Deutschland einen fünften Intel-Prozessor entdeckt, der die Schwachstelle beeinflusst. Es wird festgestellt, dass die Sicherheitsanfälligkeit es Hackern ermöglicht, die Autorisierung zu umgehen, um Daten zu lesen, und es wird bewertet, dass die Sicherheitsanfälligkeit mindestens auf allen Intel-Prozessoren des letzten Jahrzehnts besteht. Obwohl die Sicherheitsanfälligkeit bisher nur bei Intel-Prozessoren untersucht wurde, wird erwartet, dass sie auch bei ARM- und AMD-Prozessoren vorhanden ist, was dazu führt, dass Hacker, die diese Sicherheitsanfälligkeit in Intels CPUs ausnutzen, ihre Exploits anpassen können, um andere Prozessoren anzugreifen Gut.

Dr. Rossow: „Die Sicherheitslücke wird durch CPUs verursacht, die eine sogenannte Rücksprungadresse für die Laufzeitoptimierung vorhersagen. Wenn ein Angreifer diese Vorhersage manipulieren kann, erhält er die Kontrolle über spekulativ ausgeführten Programmcode. Es kann Daten über Seitenkanäle auslesen, die eigentlich vor Zugriff geschützt werden sollten. “ Solche Angriffe können auf zwei Arten ausgeführt werden: Die erste führt dazu, dass böswillige Skripte auf Internetseiten auf gespeicherte Kennwörter zugreifen können, und die zweite führt einen Schritt weiter, indem der Hacker Daten für nicht native Prozesse auf dieselbe Weise lesen kann Sie können auch über die Grenzen hinaus auf ein größeres Array von Kennwörtern anderer Benutzer auf einem gemeinsam genutzten System zugreifen. Die Forscher' weißes Papier Dies zeigt, dass Rückgabestapelpuffer, die für die Vorhersage von Rücksprungadressen verantwortlich sind, verwendet werden können, um falsche Vorhersagen zu verursachen. Obwohl die jüngsten Korrekturen zur Minderung der Schwachstellen der Spectre-Klasse es geschafft haben, RSB-basierte prozessübergreifende Angriffe ebenfalls zu mindern, kann die Schwachstelle in JIT-Umgebungen weiterhin ausgenutzt werden, um Zugriff auf Browserspeicher zu erhalten, und JIT-kompilierter Code kann zum Auslesen des Speichers verwendet werden dieser Grenzen mit einer Genauigkeitsrate von 80%.

So wie die Spectre-Angriffe Prozessoren durch Manipulieren von Weiterleitungsadressen ausnutzen, besteht diese Sicherheitsanfälligkeit in den Rücksprungadressen, daher der Spitzname: inverser Spectre-Angriff. Während Technologiehersteller daran arbeiten, die vier bereits bekannten Sicherheitslücken zu schließen, bleiben Browser ein Gateway für böswillige Websites, um auf Informationen zuzugreifen und die Prozessoren auf diese Weise zu manipulieren. Intel wurde im Mai auf diese neu entdeckte Sicherheitsanfälligkeit aufmerksam gemacht und erhielt 90 Tage Zeit, um selbst eine Schadensbegrenzungstechnik zu erstellen, bevor die Entdeckung veröffentlicht wird. Nach Ablauf der 90 Tage sind die Prozessoren von Intel weiterhin dem Risiko solcher Sicherheitslücken ausgesetzt. Sie können jedoch sicher sein, dass das Unternehmen seine Zahnräder in der Hoffnung auf eine dauerhafte Lösung zermürbt und das Whitepaper bis dahin gründliche Experimente vorstellt und Analyse dieser neuen Sicherheitsanfälligkeit.

![[FIX] Service Host: Diagnostic Policy Service Hohe CPU- und Speicherauslastung](https://jf-balio.pt/img/how-tos/81/service-host-diagnostic-policy-service-high-cpu-memory-usage.png)